Ma'lumotlar bazasida xavfsizlikni ta'minlashning mandatli, rolli, diskreatsion modellari

![ sub’ektlarning ob’ektlardan foydalanish huquqi tizimga nisbatan tashqarida

bo‘lgan qandaydir qoidalar asosida aniqlanadi.

Foydalanish (kirish)ning diskresion cheklash tizimining asosiy elementi

«foydalanishlar matritsasi» hisoblanadi.

Foydalanishlar matritsasi-| S |x| O | o‘lchamli matritsa bo‘lib, qatorlar

sub’ektlarga, ustunlari ob’ektlarga mos keladi. Bunda foydalanishlar matritsasining

har bir elementi M [s,o]≤R , sub’ekt s ning obekt o dan foydalanish huquqini

aniqlaydi (R-foydalanish huquqlari to‘plami).

Xavfsizlikning diskresion siyosatining afzalligi sifatida foydalanishni

cheklash tizimining nisbatan sodda amalga oshirilishini ko‘rsatish mumkin. Shu

sababli hozirdagi aksariyat kompyuter tizimlari aynan ushbu xavfsizlik siyosati

talablarining bajarilishini ta’minlaydi.

Xavfsizlikning diskresion siyosatining kamchiligi undagi foydalanishni

cheklash qoidalarining statusligidir, ya’ni ushbu xavfsizlik siyosati kompyuter

tizimi holatining o‘zgarish dinamikasini hisobga olmaydi. Undan tashqari

xavfsizlikning diskresion siyosatini qo‘llashda foydalanish huquqlarining tarqatish

qoidalarini aniqlash va ularni kompyuter tizimi xavfsizligiga ta’sirini tahlillash

masalasi paydo bo‘ladi. Umumiy holda, ushbu xavfsizlik siyosati foydalanilganida

sub’ektning ob’ektdan ruxsat etilgan foydalanishi, qandaydir qoidalar yig‘indisiga

amal qiluvchi himoyalash tizimi oldida - algoritmik yechilmaydigan masala, ushbu

qoidalar yig‘indisining xarakati xavfsizligining buzilishiga olib kelishi yoki olib

kelmasligini tekshirish masalasi ko‘ndalang bo‘ladi.

Xavfsizlikning mandatli siyosati . Xavfsizlikning mandatli siyosati

foydalanishning mandatli cheklashga (Mamdatory Access Control), asoslangan

bo‘lib, kuyidagi to‘rtta shart orqali aniqlanadi:

• barcha sub’ektlar va ob’ektlar bir ma’noda idensifikatsiyalangan;

• axborot konfidensialligi satxlarining panjarasi (reshetkasi) berilgan;](/data/documents/039f3787-9e34-41c2-a601-7a61dc41da70/page_5.png)

![model ta’siri doirasiga sub’ektlar orasidagi munosabatlarni kiritish uchun barcha

sub’ektlar bir vaqtning o‘zida ob’ektlar hisoblanadi – S ⊆ O . Tizim holati makoni

uchun tashkil etuvchi ob’ektlar, sub’ektlar va huquqlar to‘plamlarning dekart

ko‘paytmasi sifatida shakllantiradi. Bu makonda tizimning joriy holati uchlik

orqali aniqlanadi.Bu uchlikka sub’ektlar to‘plami, ob’ektlar to‘plashi va

sub’ektlarning ob’ektlardan foydalanish xuquqlarini tavsiflovchi foydalanish

xuquqlari matritsasi kiradi – q=(S,O,M) . Matritsa qatorlari sub’ektlarga, ustunlari

esa ob’ektlarga mos keladi. Ob’ektlar to‘plami o‘z ichiga sub’ektlar to‘plamini

olganligi sababli matritsa to‘g‘ri to‘rtburchak ko‘rinishida bo‘ladi. Matritsani

ixtiyoriy yacheykasi M[S,O] sub’ekt “S” ning ob’ekt “O” dan foydalanish

xuquqlari to‘plami R ga tegishli foydalanish xuquqiga yig‘indi siga ega. Tizimning

vaqt bo‘yicha ahvoli turli holatlar orasidagi o‘tishlar yordamida modellashtiriladi.

Bella LaPadulaning mandatli (muxtor huquqli) modeli. Foydalanishni

boshqarishning mandatli modeli ko‘pgina mamlakatlarining davlat va xukumat

muassasalarda qabul qilingan manfiy xujjat almashish qoidalariga asoslangan.

Bella LaPadula siyosatining asosiy mazmuni amaliy hayotdan olingan bo‘lib,

himoyalanuvchi axborotni ishlashda qatnashuvchilarga xavfsizlik satxi nomini

olgan maxsus belgi, masalan, “maxfiy” mutlaqo maxfiy va x.k. kabilarni

tayinlashdan iborat. Xavfsizlikning barcha satxlari o‘rnatilgan ustunlik munosabati

asosida tartiblanadi, masalan, “mutlaqo maxfiy satxi” maxfiy satxidan yuqori yoki

undan ustun turadi. Foydalanishni nazoratlash o‘zaro xarakatdagi tomonlarning

xavfsizlik satxlariga bog‘liq holda quyidagi ikkita oddiy qoidalar asosida amalga

oshiriladi:

Vakolatli shaxs (sub’ekt) faqat xavfsizlik satxi o‘zining xavfsizlik satxidan

yuqori bo‘lmagan xujjatlardan axborotni o‘qishga haqli;

Vakolatli shaxs (sub’ekt) xavfsizlik satxi o‘zining xavfsizlik satxidan past

bo‘lmagan xujjatlarga axborot kiritishga xaqli.

Birinchi qoida yuqori sathli shaxslar tomondan ishlanadigan axborotdan past

satxli shaxslar tomonidan foydalanishdan himoyalashni ta’minlaydi. Ikkinchi qoida](/data/documents/039f3787-9e34-41c2-a601-7a61dc41da70/page_9.png)

Ma'lumotlar bazasida xavfsizlikni ta'minlashning mandatli, rolli, diskreatsion modellari . Reja: 1. Ma’lumotlar bazasi xavfsizligini ta’minlash usullari, vositalari va mexanizmlarining asosiy xarakteristikalari 2. Axborot xavfsizligining konseptual modeli. 3. Xavfsizlik siyosatining turlari. 4. Xavfsizlik modellari. 5. 4.Izohli lug’atlar

Ma’lumotlar bazasi xavfsizligini ta’minlash usullari, vositalari va mexanizmlarining asosiy xarakteristikalari Kompyuter axborotini himoyalash muammolari bo‘yicha 70- yillaming oxiri 80-yillaming boshida o‘tkazilgan, keyinchalik turli ilovalarda rivojlantirilgan va mos standartlarda qayd etilgan tadqiqotlar axborot xavfsizligi tushunchasining tarkibiy elementlari sifatida quyidagilami belgilaydi: - konfidensiallik (ruxsatsiz foydalanishdan himoyalash); - yaxlitlik (axborotni ruxsatsiz o‘zgartirishdan himoyalash); - joydalanuvchanlik (axborotni va resurslami ushlab qolinishidan himoyalash, buzilishdan himoyalash, ishga layoqatlikni himoyalash). Axborot xavfsizligi tarkibiy elementlariga mos tahdidlar qarshi turadi. Axborot xavfsizligiga tahdid deganda axborot xavfsizligiga bevosita yoki bilvosita zarar yetkazishi mumkin bo‘lgan kompyuter tizimida amalga oshirilgan yoki oshiriluvchi ta’sir tushuniladi. Tahdidlami axborot xavfsizligini buzuvchi (buzg'unchi) amalga oshiradi yoki amalga oshirishga urinadi. Axborot xavfsizligiga u yoki bu tahdidlami amalga oshirish bo‘yicha buzg'unchi imkoniyatlari kompleksining formallashtirilgan tavsifi yoki ifodasi buzg'unchining (niyati buzuqning )modeli deb ataladi. Kompyuter tizimida axborotning himoyalanganligini ta’minlash bo‘yicha tashkiliy-texnologik va dasturiy-texnik choralar kompleksining sifatiy tavsifi xavfsizlik siyosati deb ataladi. Xavfsizlik siyosatining formal (matematik, algoritmik, sxemotexnik) ifodasi va ta’rifi xavfsizlik modeli deb ataladi. Ma’lumotlar bazasi (MB) xavfsizligini ta’minlashga taalluqli ba’zi atamalar quyida keltirilgan: - axborotdan foydalanish (access to infopmation) - axborot bilan tanishish, uni ishlash (xususan, nusxalash), modifikatsiyalash, yo‘q qilish; - foydalanish subyekti (access subject) - harakatlari foydalanishni cheklash qoidalari orqali qat’iy belgilanuvchi shaxs yoki jarayon; - foydalanish obyekti (access object) - avtomatlashtirilgan tizimning axborot birligi bo‘lib, undan foydalanish foydalanishning cheklash qoidalari orqali qat’iy belgilanadi; - foydalanishni cheklash qoidalari (security policy) - subyektlaming obyektlardan foydalanish

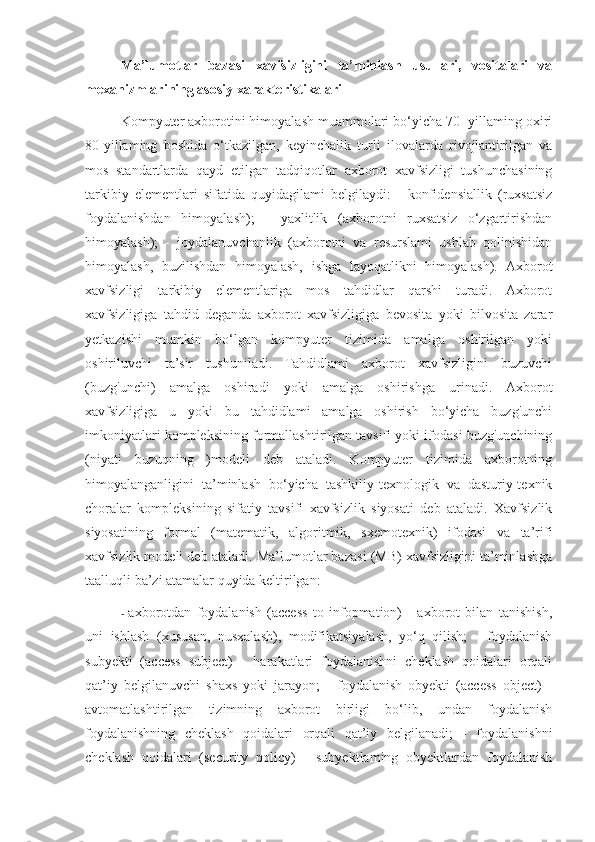

huquqini qat’iy belgilovchi qoidalar majmui; - ruxsatli foydalanish (authorized access to information) - foydalanishni cheklash qoidalarini buzmasdan axborotdan foydalanish; - ruxsatsiz foydalanish (unauthorized access to information) - axborotdan foydalanishni cheklash qoidalarini buzib foydalanish; - foydalanish subyektining vakolat darajasi (subject privilege) -foydalanish subyektining foydalanish huquqlari majmui (“imtiyozlar”); - foydalanishni cheklash qoidalarini buzuvchi (security policy violator) - axborotdan ruxsatsiz foydalanuvchi foydalanish subyekti; - foydalanishni cheklash qoidalarini buzuvchining modeli (security policy violator model) — foydalanishni cheklash qoidalarini buzuvchining abstrakt (formallashgan yoki formallashmagan) tavsifi; - axborot yaxlitligi (information intégrité) - axborot tizimining tasodifiy va (yoki) atain buzish sharoitlarida axborotning o‘zgarmasligini ta’minlash qobiliyati; - konfxdensialîik belgisi (sensitivity label) - obyekt konfidensialligini xarakterlovchi axborot birligi; - ko‘p sathli himoya (multilevel secure) - turli sathli konfidensiallikga ega obyektlardan foydalanishning turli huquqlariga ega subyektlaming foydalaxiishlarini cheklashni ta’minlovchi himoya. Axborot xavfsizligini manbalar ob’ektlar va xarakatlarning yig‘indisini tahlil etishda real vaziyatlarning shakllantirishga imkon beruvchi modellash usullaridan foydalanish maqsadga muvofiq hisoblanadi. Bunda modelning originalli nusxalamasligini va soddaligini hisobga olish zarur. Model real xarakatlarning murakkabligini hisobga olish uchun yetarlicha umumiy bo‘lishi lozim. Dekompozitsiyaning birinchi sathida axborot xavfsizligining konseptual modeli quyidagilardan tashkil topgan deyish mumkin (1-rasm):

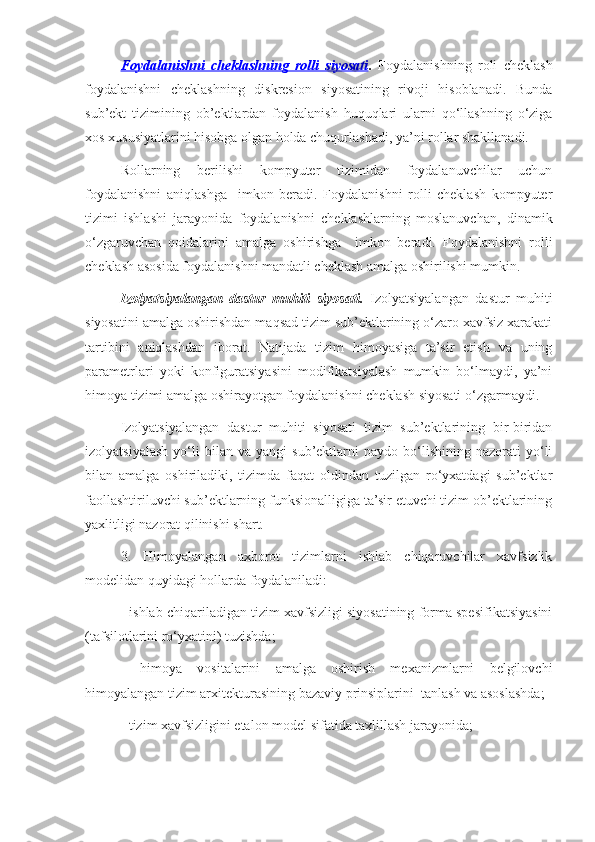

3.1-rasm. Axborot xavfsizligining konsentual modeli. • Tahdid ob’ektlari. • Tahdidlar. • Tahdid manbalari. • Maqsadlar. • Axborot manbalari. • Konfidensial axborotga noqonuniy ega bo‘lish • Axborot himoyasining yo‘nalishlari. • Axborotni himoyalash usullari . • Axborot himoyasining vositalari . Xavfsizlikning diskresion siyosati . Xavfsizlikning diskresion siyosati foydalanishga diskresion boshqarishga (Discretionary access control) asoslanadi va quyidagi xususiyatlari orqali aniqlanadi. barcha sub’ekt va ob’ektlar identifikatsiyalangan; АхборотТаҳдид объектлари Таҳдидлар Таҳдид манбалари Мақсадлар Ахборот манбалари Фойдаланиш усуллариҲимоялаш йўналишлариҲимоялаш усуллариҲимоялаш воситалари

sub’ektlarning ob’ektlardan foydalanish huquqi tizimga nisbatan tashqarida bo‘lgan qandaydir qoidalar asosida aniqlanadi. Foydalanish (kirish)ning diskresion cheklash tizimining asosiy elementi «foydalanishlar matritsasi» hisoblanadi. Foydalanishlar matritsasi-| S |x| O | o‘lchamli matritsa bo‘lib, qatorlar sub’ektlarga, ustunlari ob’ektlarga mos keladi. Bunda foydalanishlar matritsasining har bir elementi M [s,o]≤R , sub’ekt s ning obekt o dan foydalanish huquqini aniqlaydi (R-foydalanish huquqlari to‘plami). Xavfsizlikning diskresion siyosatining afzalligi sifatida foydalanishni cheklash tizimining nisbatan sodda amalga oshirilishini ko‘rsatish mumkin. Shu sababli hozirdagi aksariyat kompyuter tizimlari aynan ushbu xavfsizlik siyosati talablarining bajarilishini ta’minlaydi. Xavfsizlikning diskresion siyosatining kamchiligi undagi foydalanishni cheklash qoidalarining statusligidir, ya’ni ushbu xavfsizlik siyosati kompyuter tizimi holatining o‘zgarish dinamikasini hisobga olmaydi. Undan tashqari xavfsizlikning diskresion siyosatini qo‘llashda foydalanish huquqlarining tarqatish qoidalarini aniqlash va ularni kompyuter tizimi xavfsizligiga ta’sirini tahlillash masalasi paydo bo‘ladi. Umumiy holda, ushbu xavfsizlik siyosati foydalanilganida sub’ektning ob’ektdan ruxsat etilgan foydalanishi, qandaydir qoidalar yig‘indisiga amal qiluvchi himoyalash tizimi oldida - algoritmik yechilmaydigan masala, ushbu qoidalar yig‘indisining xarakati xavfsizligining buzilishiga olib kelishi yoki olib kelmasligini tekshirish masalasi ko‘ndalang bo‘ladi. Xavfsizlikning mandatli siyosati . Xavfsizlikning mandatli siyosati foydalanishning mandatli cheklashga (Mamdatory Access Control), asoslangan bo‘lib, kuyidagi to‘rtta shart orqali aniqlanadi: • barcha sub’ektlar va ob’ektlar bir ma’noda idensifikatsiyalangan; • axborot konfidensialligi satxlarining panjarasi (reshetkasi) berilgan;