KOMPYUTER TARMOQLARIDA ZAMONAVIY HIMOYALASH USULLARI VA VOSITALARI

KOMPYUTER TARMOQLARIDA ZAMONAVIY HIMOYALASH USULLARI VA VOSITALARI Reja: 1. Kompyuter tarmoqlarining zaif qismlari 2. Tarmoq himoyasini tashkil qilish asoslari 3. Kompyuter telefoniyasidagi himoyalash usullari 4. Kompyuter tarmoqlarida himoyani ta minlash usullari‟ 5. Kompyuter tarmoqlarida ma lumotlarni himoyalashning asosiy ‟ yo nalishlari ʻ 6. Kompyuter tarmoqlarida zamonaviy himoyalash usullari va vositalari

Kompyuter tarmoqlarining zaif qismlari Hozirgi vaqtda lokal hisoblash tarmoqari (LAN) va global hisoblash tarmoqlari (WAN) orasidagi farqlar yo qolib bormoqda. Masalan, Netware 4x yokiʻ Vines 4.11. operatsion tizimlari LANning faoliyatini hududiy darajasiga chiqarmoqda. Bu esa, ya‘ni LAN imkoniyatlarining ortishi, ma‘lumotlarni himoyalash usullarini yanada takomillashtirishni talab qilmoqda. Himoyalash vositalarini tashkil etishda quyidagilarni e‘tiborga olish lozim: - tizim bilan alokada bo lgan sub‘ektlar sonining ko pligi, ko pgina xollarda ʻ ʻ ʻ esa ba‘zi bir foydalanuvchilarning nazoratda bo lmasligi; ʻ - foydalanuvchiga zarur bo lgan ma‘lumotlarning tarmoqda mavjudligi: ʻ - tarmoqlarda turli firmalar ishlab chiqargan shaxsiy kompyuterlarning ishlatilishi; - tarmoq tizimida turli dasturlarning ishlatish imkoniyati; - tarmoq elementlari turli mamlakatlarda joylashganligi sababli, bu davlatlarga tortilgan aloqa kabellarining uzunligi va ularni to liq, nazorat ʻ qilishning qariyb mumkin emasligi; - axborot zaxiralaridan bir vaqtning o zida bir qancha foydalanuvchilarning ʻ foydalanishi; - tarmoqqa bir qancha tizimlarning qo shilishi; ʻ - tarmoqning yengilgina kengayishi, ya‘ni tizim chegarasining noaniqligi va unda ishlovchilarning kim ekanligining noma‘lumligi; - hujum nuqtalarining ko pligi; ʻ - tizimga kirishni nazorat qilishning qiyinligi. - Tarmoqni himoyalash zarurligi quyidagi hollardan kelib chiqadi: - boshqa foydalanuvchilar massivlarini o qish; ʻ - kompyuter xotirasida qolib ketgan ma‘lumotlarni o qish, himoya ʻ choralarini aylanib utib, ma‘lumot tashuvchilarni nusxalash; - foydalanuvchi sifatida yashirincha ishlash; - dasturiy tutgichlarni ishlatish;

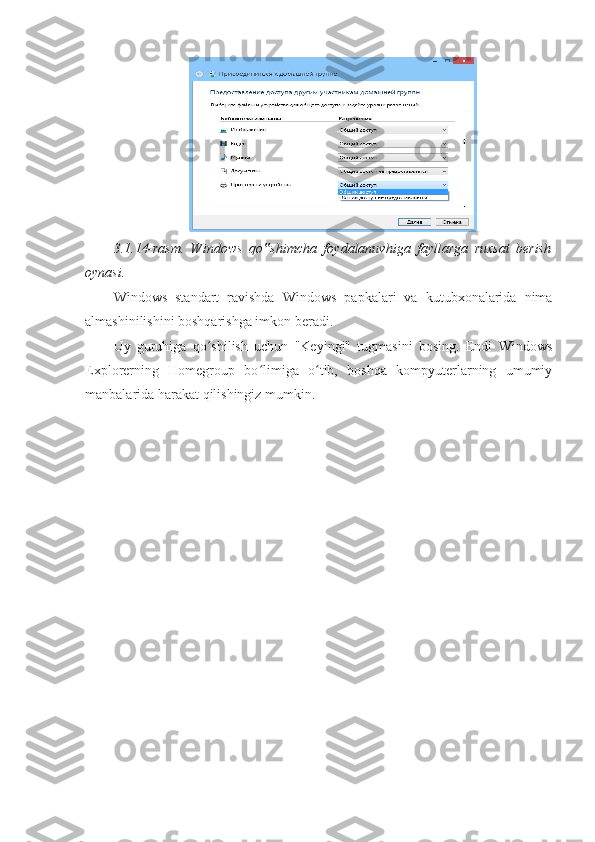

- dasturlash tillarining kamchiliklaridan foydalanish; - himoya vositalarini bilib turib ishdan chiqarish; - kompyuter viruslarini kiritish va ishlatish. Tarmoq, muxofazasini tashkil etishda quyidagilarni e‘tiborga olish lozim: - muxofaza tizimining nazorati; - fayllarga kirishning nazorati; - tarmoqda ma‘lumot uzatishning nazorati; - axborot zaxiralariga kirishning nazorati; - tarmoq bilan ulangan boshqa tarmoqlarga ma‘lumot tarqalishining nazorati. Tarmoq himoyasini tashkil qilish asoslari Maxfiy axborotni qayta ishlash uchun kerakli tekshiruvdan o tganʻ kompyuterlarni ishlatish lozim bo ladi. Muxofaza vositalarining funksional to lik ʻ ʻ bo lishi muxim hisoblanadi. Bunda tizim administratorining ishi va olib ʻ borayotgan nazorati katta ahamiyatta egadir. Masalan, foydalanuvchilarning tez-tez parollarni almashtirib turishlari va parollarning juda uzunligi ularni aniqlashni qiyinlashtiradi. Shuning uchun ham yangi foydalanuvchini qayd etishni cheklash (masalan, faqat ish vaqtida yoki faqat ishlayotgan korxonasida) muximdir. Foydalanuvchining xaqiqiyligini tekshirish uchun teskari aloqa qilib turish lozim (masalan, modem yordamida). Axborot zaxiralariga kirish huquqini chegaralash mexanizmini ishlatish va uning ta‘sirini LAN ob‘ektlariga tulaligicha o tkazish mumkin. ʻ Tarmoq, elementlari urtasida o tkazilayotgan ma‘lumotlarni muxofaza etish ʻ uchun quyidagi choralarni ko rish kerak: ʻ - ma‘lumotlarni aniqlab olishga yo l qo ymaslik; ʻ ʻ - axborot almashishni tahlil qilishga yo l qo ymaslik; ʻ ʻ - xabarlarni o zgartirishga yo l qo ymaslik; ʻ ʻ ʻ - yashirincha ulanishga yo l qo ymaslik va bu xollarni tezda aniqlash. ʻ ʻ Ma‘lumotlarni tarmoqda uzatish paytida kriptografik himoyalash usullaridan foydalaniladi, qayd etish jurnaliga ruxsat etilmagan kirishlar amalga oshirilganligi

xaqida ma‘lumotlar yozilib turilishi kerak. Bu jurnalga kirishni chegaralash ham himoya vositalari yordamida amalga oshirilishi lozim. Kompyuter tarmogida nazoratni olib borish murakkabligining asosiy sababi — dasturiy ta‘minot ustidan nazorat olib borishning murakkabligidir. Bundan tashqari kompyuter viruslarining ko pligi ham tarmoqda nazoratni olib borishniʻ qiyinlashtiradi. Hozirgi vaqtgacha muxofazalash dasturiy ta‘minoti xilma-xil bo lsa ham, ʻ operatsion tizimlar zaruriy muxofazaning kerakli darajasini ta‘minlamas edi. Netware 4.1, Windows NT operatsion tizimlari yetarli darajada muxofazani ta‘minlay olishi mumkin. Kompyuter telefoniyasidagi himoyalash usullari Elektron kommunikatsiyalarning zamonaviy texnologiyalari keyingi paytlarda ishbilarmonlarga aloqa kanallari bo yicha axborotning turlicha ko rinishlari ʻ ʻ (masalan: faks, video, kompyuterli, nutqli axborotlar)ni uzatishda ko pgina ʻ imkoniyatlar yaratib bermoqda. Zamonaviy office bugungi kunda aloqa vositalari va tashkiliy texnika bilan haddan tashqari to ldirib yuborilgan va ularga telefon, faks, avtojavob apparati, ʻ modem, skaner, shaxsiy kompyuter va h.k. kiradi. Zamonaviy texnika uchun axborot-kommunikatsiyalar texnologiyasi — kompyuterlar telefoniyasi rivojlanishi bilan katta turtki berildi. Bor-yo g’i o n yil ilgari sotuvga CANON firmasining narxi 6000 AQSH ʻ ʻ dollari bo lgan «Navigator» nomli maxsuloti chiqarilgan edi va u birinchi ʻ tizimlardan hisoblanadi. Kompyuter telefoniyasi o n yil ichida juda tez sur‘atlar bilan rivojlandi. ʻ Hozirgi paytda sotuvda mavjud bo lgan «PC Phone» (Export Industries Ltd, Israel) ʻ maxsulotining narxi bor-yo g’i 1000 Germaniya markasi turadi. «Powertine-II» ʻ (Talking Technology, USA)ning narxi esa 800 AQSH dollari turadi. Keyingi paytlarda kompyuter telefoniyasi yo nalishida 70% apparat vositalarini Dialogue ʻ (USA) firmasi ishlab chiqarmoqda.

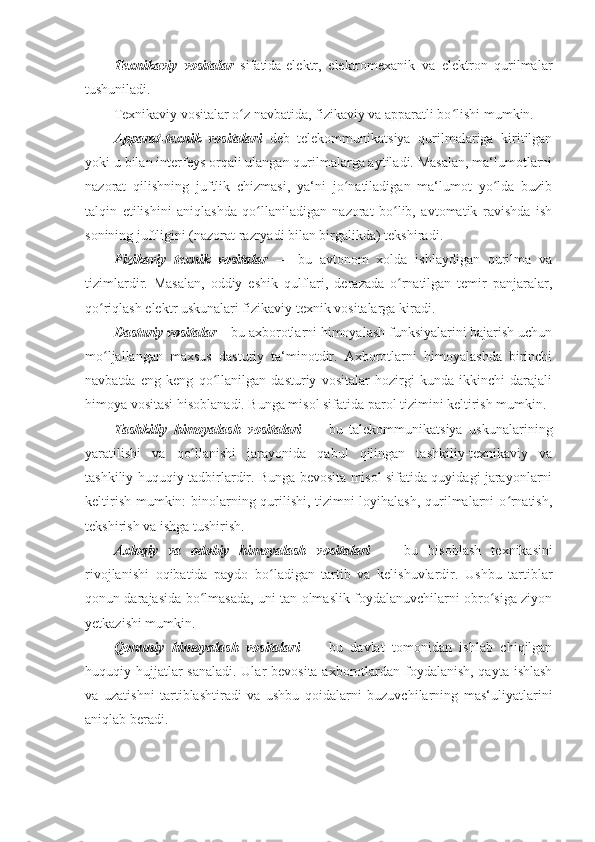

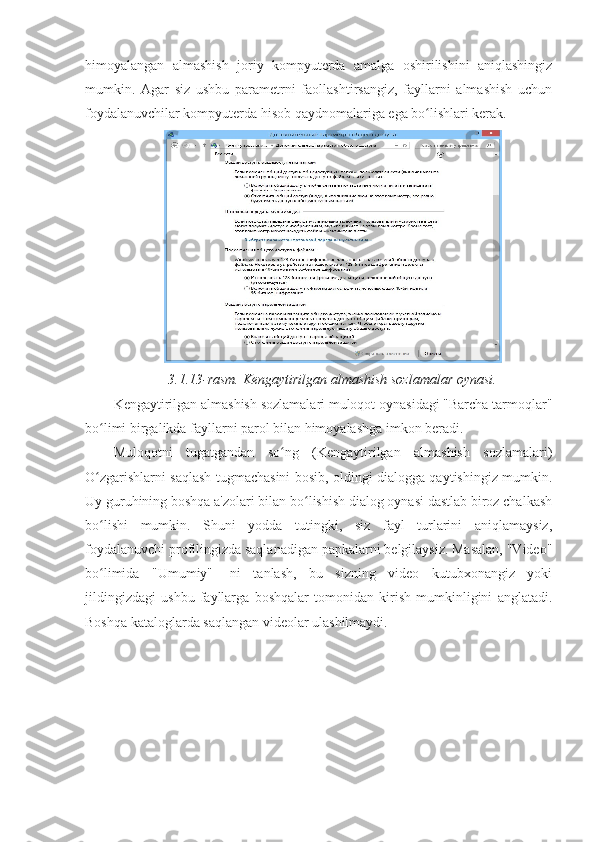

Kompyuter telefoniyasida axborotlarning xavfsizligini ta‘minlash katta ahamiyatga ega. Masalan, telefon xakerlarining Skotland-Yard ATSiga kirib 1,5 mln, AQSH dollari miqdorida zarar keltirishganligi xavfsizlikning zarurligini isbotlaydi. Kompyuter telefoniyasida qo llanilayotgan nutqini aniqlovchi texnologiyaʻ telefon qiluvchining ovozidan tanib olish uchun ahamiyatga egadir. Kompyuter telefoniyasining himoyasini yetarli darajada ta‘minlash uchun Pretty Good Privacy Inc. firmasining PC Phone 1.0 dasturiy paket ishlab chiqarilgan. U kompyuter telefoniyasi orqali uzatilayotgan axborotlarni himoyalash uchun axborotlarni raqamli ko rinishga o tkazadi va qabul paytida esa ʻ ʻ dasturiy-texnik vositalar yordamida qayta ishlaydi. Zamonaviy kompyuter telefoniyasi vositatarining shifrlash tezliga ham juda yuqoridir, xato qilish ehtimoli esa juda kichikdir (taxminan 10 -8 – 10 -12 ). Kompyuter tarmoqlarida himoyani ta minlash usullari ‟ Kompyuter tarmoqlarida axborotni himoyalash deb foydalanuvchilarni ruxsatsiz tarmoq, elementlari va zaxiralariga egalik qilishni man etishdagi texnik, dasturiy va kriptografik usul va vositalar, hamda tashkiliy tadbirlarga aytiladi. Bevosita telekommunikatsiya kanallarida axborot xavfsizligini ta‘minlash usul va vositalarini quyidagicha tasniflash mumkin: 3.1.1-rasm. А xborot xavfsizligini ta minlash usullari ‟ Yuqorida keltirilgan usullarni quyidagicha ta‘riflash qabul qilingan. To sqinlik ʻ apparatlarga, malumot tashuvchilarga va boshqalarga kirishga fizikaviy usullar bilan qarshilik ko rsatish ʻ deb aytiladi.