MA’LUMOTLARNING TARQALIB KETISHI VA MA’LUMOTLARGA RUXSATSIZ KIRISH.

MA’LUMOTLARNING TARQALIB KETISHI VA MA’LUMOTLARGA RUXSATSIZ KIRISH. Reja: 1. Axborot tizimlarning ta sirchan qismlari ‟ 2. Ma lumotlarga ruxsatsiz kirishning dasturiy va texnik vositalari ‟ 3. Windows OTda parolini olib tashlashning oson usuli 4. PDF-fayllaridan himoyani olib tashlash usullari

Axborot tizimlarning ta sirchan qismlari ‟ Hozirgi vaqtlarda mavjud axborot tizimlarida juda katta hajmda maxfiy axborotlar saqlanadi va ularni himoyalash eng dolzarb muammolardan hisoblanadi. Masalan, birgina AQSH mudofaa vazirligida ayni chog’da 10000 kompyuter tarmoqlari va 1,5 mln kompyuterlarga qarashli axborotlarning aksariyat qismi maxfiy ekanligi hammaga ayon. Bu kompyuterlarga 1999 yili 22144 marta turlicha hujumlar uyushtirilgan, ularning 600 tasida Pentagon tizimlarining vaqtinchalik ishdan chiqishiga olib kelgan, 200 tasida esa maxfiy bo lmagan ma‘lumotlar bazalariga ruxsatsiz kirilgan va natijada ʻ Pentagon 25 milliard AQSH dollari miqdorida iqtisodiy zarar keltirgan. Bunaqa hujumlar 2000 yili 25000 marta amalga oshirilgan. Ularga qarshi kurashish uchun Pentagon tomonidan yangi texnologiyalar yaratishga 2002 yili Carnegie Mellon Universitetiga 35,5 mln. AQSH dollari miqdorida grant ajratilgan. Ma‘lumotlarga qaraganda, har yili AQSH hukumati kompyuterlariga o rtacha ʻ hisobda 250 - 300 ming hujum uyushtiriladi va ulardan 65% i muvaffaqiyatli amalga oshiriladi. Zamonaviy avtomatlashtirilgan axborot tizimlari — bu taraqqiyot dasturiy-texnik majmuasidir va ular axborot almashuvini talab etadigan masalalarni yechishni ta‘minlaydi. Keyingi yillarda foydalanuvchilarning ishini yengillashtirish maqsadida yangiliklarni tarqatish xizmati USENET-NNTP, multimedia ma‘lumotlarini INTERNET-HTTP tarmog’i orqati uzatish kabi protokollar keng tarqaldi. Bu protokollar bir qancha ijobiy imkoniyatlari bilan birga anchagina kamchiliklarga ham ega va bu kamchiliklar tizimning zaxiralariga ruxsatsiz kirishga yo l qo yib bermoqda. ʻ ʻ Axborot tizimlarining asosiy ta‘sirchan qismlari quyidagilar: - INTERNET tarmog’idagi serverlar. Bu serverlar: dasturlar yoki ma‘lumotlar fayllarini yo q, qilish orqali, serverlarni xaddan tashqari ko p tugallanmagan ʻ ʻ jarayonlar bilan yo qlash orqali: tizim jurnalining keskin to ldirib yuborilishi ʻ ʻ

orqali; brouzer - dasturlarini ishlamay qolishiga olib keluvchi fayllarni nusxalash orqali ishdan chiqariladi; - ma‘lumotlarni uzatish kanallari - biror-bir port orqali axborot olish maqsadida yashirin kanalni tashkil etuvchi dasturlar yuboriladi; - ma‘lumotlarni tezkor uzatish kanallari - bu kanallar juda ko p miqdordaʻ hech kimga kerak bo lmagan fayllar bilan yuklanadi va ularning ma‘lumot uzatish ʻ tezligi susayib ketadi; - yangiliklarni uzatish kanallari - bu kanallar eskirgan axborot bilan tuldirib tashlanadi yoki bu kanallar umuman yo q qilib tashlanadi; ʻ - axborotlarni uzatish yo li - USENET tarmog’ida yangiliklar paketining ʻ marshruti buziladi; - JAVA brouzerlari - SUN firmasi yaratgan JAVA tili imkoniyatlaridan foydalanib, appletlar (applets) tashkil etish orqali ma‘lumotlarga ruxsatsiz kirish mumkin bo ladi. JAVA - appletlari tarmoqda avtomatik ravishda ishga tushib ʻ ketadi va buning natijasida foydalanuvchi biror-bir hujjatni ishlatayotgan paytda haqiqatda nima sodir etilishini hech qachon ko ra bilmaydi, masalan, tarmoq ʻ viruslarini tashkil etish va JAVA-appletlari orqali viruslarni jo natish mumkin ʻ bo ladi yoki foydalanuvchining kredit kartalari raqamlariga egalik qilish ʻ imkoniyati vujudga keladi. AQSH sanoat shpionajiga qarshi kurash assotsiatsiyasining tekshirishlariga asosan kompyuter tarmoqlari va axborot tizimlariga hujumlar quyidagicha tasniflanadi: 20% - aralash hujumlar; 40% - ichki hujumlar va 40% - tashki hujumlar. Juda ko p hollarda bunaqa hujumlar muvaffaqiyatli tashkil etiladi. ʻ Masalan, Buyuk Britaniya sanoati, kompyuter jinoyatlari sababli, har yili 1 mlrd funt sterling zarar ko radi. Demak, yuqorida olib borilgan tahlildan shu narsa ʻ kurinadiki, hozirgi paytda kompyuter tarmoqlari juda ko p ta‘sirchan qismlarga ʻ ega bo lib, ular orqali axborotlarga ruxsatsiz kirishlar amalga oshirilmoqda yoki ʻ ma‘lumotlar bazalari yo q qilib yuborilmoqda va buning natijasida insoniyat mlrd- ʻ mlrd AQSH dollari miqdorida iqtisodiy zarar ko rmoqda. ʻ

Ma lumotlarga ruxsatsiz kirishning dasturiy va texnik vositalari‟ Ma‘lumki, hisoblash texnikasi vositalari ishi elektromagnit nurlanishi orqali bajariladi, bu esa, uz navbatida, ma‘lumotlarni tarqatish uchun zarur bo lgan ʻ signallarning zaxirasidir. Bunday qismlarga kompyuterlarning platalari, elektron ta‘minot manbalari, printerlar, plotterlar, aloqa apparatlari va h.k. kiradi. Lekin, statistik ma‘lumotlardan asosiy yuqori chastotali elektromagnit nurlanish manbai sifatida displeyning rol o ynashi ma‘lum bo ldi. Bu displeylarda elektron nurli ʻ ʻ trubkalar o rnatilgan bo ladi. ʻ ʻ Yuqorida keltirilgan kompyuter qismlaridan boshqa axborotlarga egalik qilish maqsadida tarmoq kabellari hamda serverlardan ham foydalanilmoqda. Kompyuter tizimlari zaxiralariga ruxsatsiz kirish sifatida mazkur tizim malumotlaridan foydalanish, ularni uzgartirish va o chirib tashlash harakatlari tushuniladi. ʻ Agar kompyuter tizimlari ruxsatsiz kirishdan himoyalanish mexanizmlariga ega bo lsa, u xolda ruxsatsiz kirish harakatlari quyidagicha tashkil etiladi: ʻ - himoyalash mexanizmini olib tashlash yoki ko rinishini o zgartirish; ʻ ʻ - tizimga biror-bir foydalanuvchining nomi va paroli bilan kirish. Agar birinchi xolda dasturning o zgartirilishi yoki tizim so rovlarining ʻ ʻ oztartirilishi talab etilsa, ikkinchi xolda esa mavjud foydalanuvchining parolini klaviatura orqali kiritayotgan paytda ko rib olish va undan foydalanish orqali ʻ ruxsatsiz kirish amalga oshiriladi. Ma‘lumotlarga ruxsatsiz egalik qilish uchun zarur bo lgan dasturlarni tatbiq ʻ etish usullari quyidagilardir: - kompyuter tizimlari zaxiralariga ruxsatsiz egalik qilish; - kompyuter tarmogi aloqa kanallaridagi xabar almashuvi jarayoniga ruxsatsiz aralashuv; - virus ko rinishidagi dasturiy kamchiliklar (defektlar)ni kiritish. ʻ Ko pincha kompyuter tizimida mavjud zaif qismlarni «teshik»lar, «lyuk»lar ʻ deb atashadi. Ba‘zan dasturchilarning o zi dastur tuzish paytida bu «to siq»larni ʻ ʻ qoldirishadi, masalan:

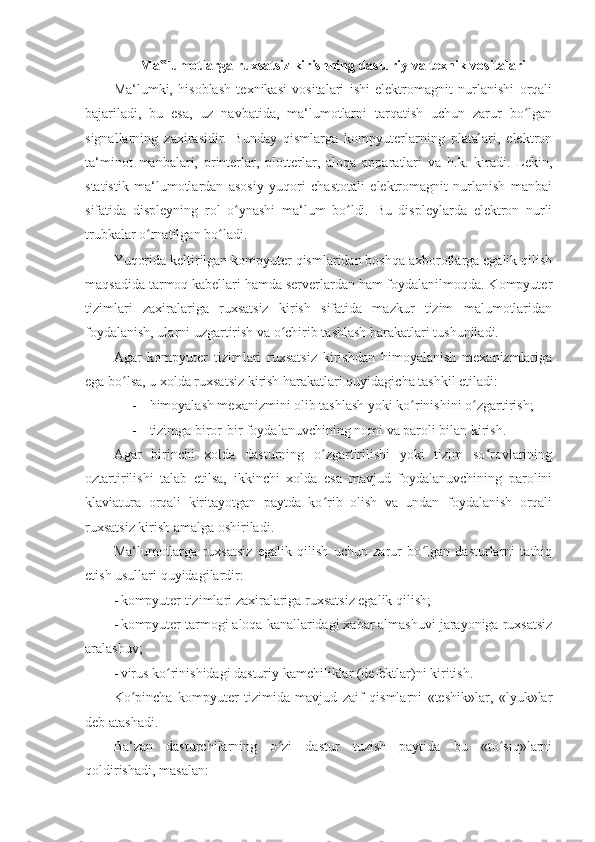

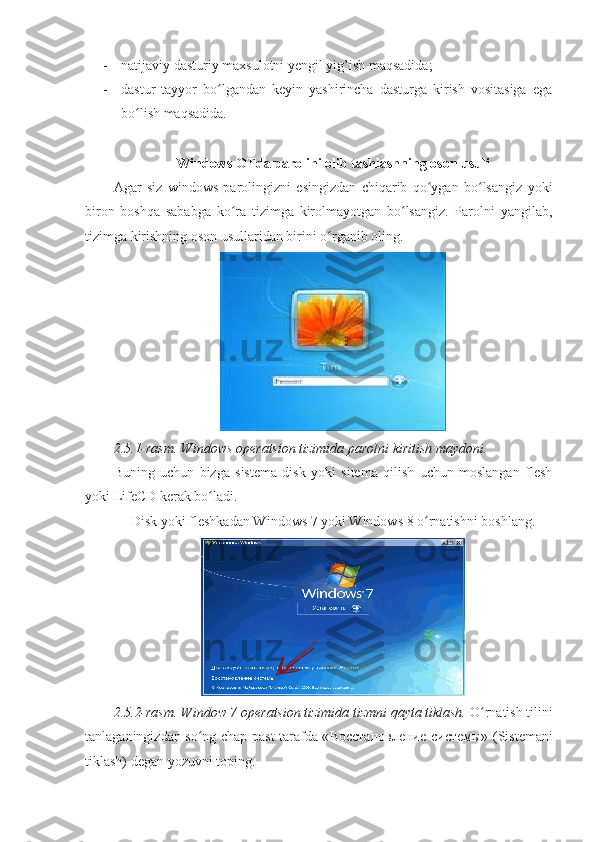

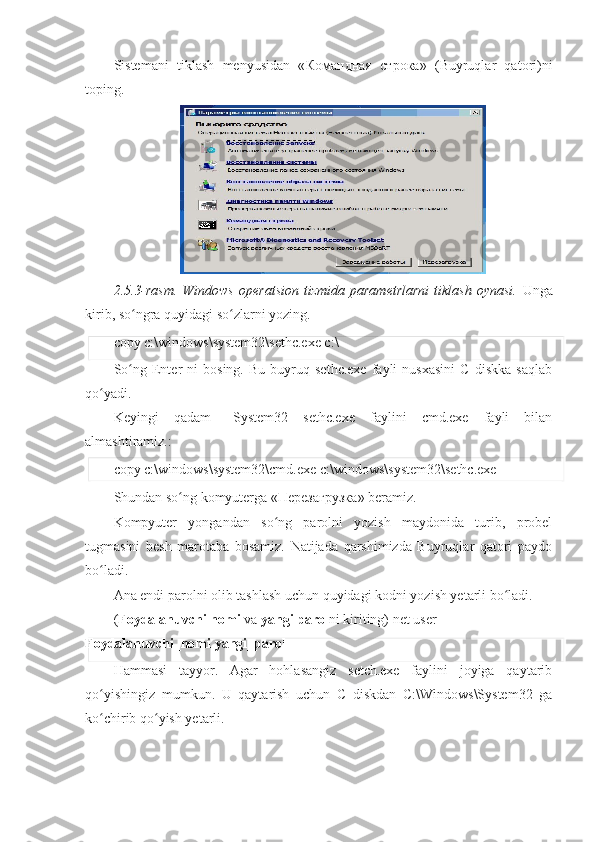

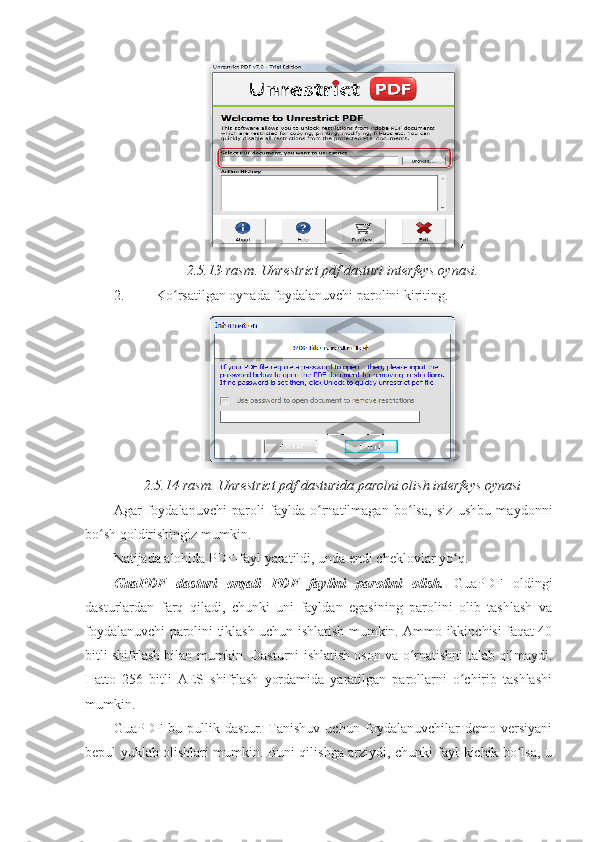

- natijaviy dasturiy maxsulotni yengil yig’ish maqsadida; - dastur tayyor bo lgandan keyin yashirincha dasturga kirish vositasiga egaʻ bo lish maqsadida. ʻ Windows OTda parolini olib tashlashning oson usuli Agar siz windows parolingizni esingizdan chiqarib qo ygan bo lsangiz yoki ʻ ʻ biron boshqa sababga ko ra tizimga kirolmayotgan bo lsangiz. Parolni yangilab, ʻ ʻ tizimga kirishning oson usullaridan birini o rganib oling. ʻ 2.5.1-rasm. Windows operatsion tizimida parolni kiritish maydoni. Buning uchun bizga sistema disk yoki sitema qilish uchun moslangan flesh yoki LifeCD kerak bo ladi. ʻ Disk yoki fleshkadan Windows 7 yoki Windows 8 o rnatishni boshlang. ʻ 2.5.2-rasm. Window 7 operatsion tizimida tizmni qayta tiklash. O rnatish tilini ʻ tanlaganingizdan so ng chap-past tarafda « ʻ Восстановление системы » (Sistemani tiklash) degan yozuvni toping.