Tarmoq va tizim administratorlari. Tarmoq boshqaruvida xavfsizlik tushunchasi

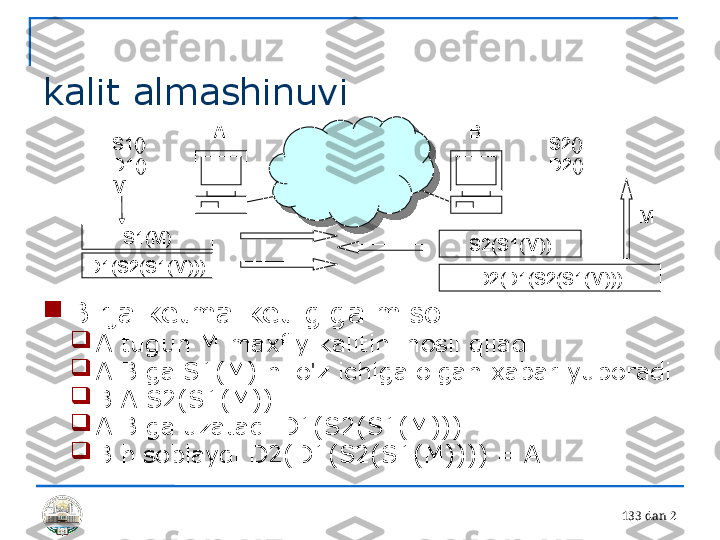

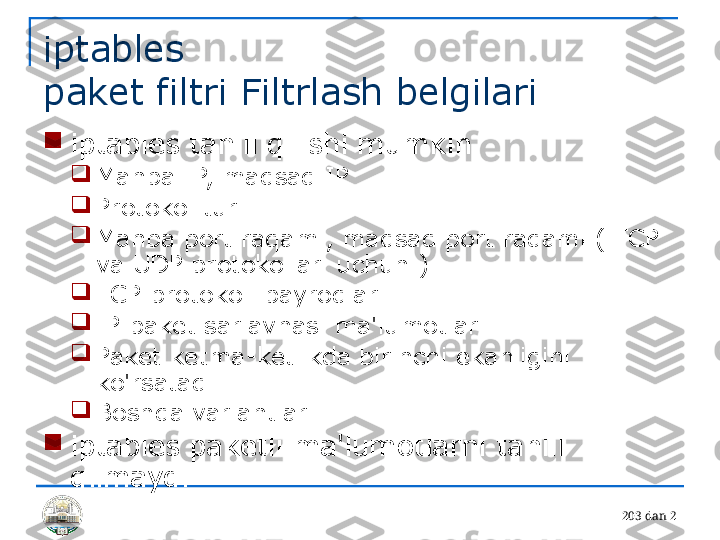

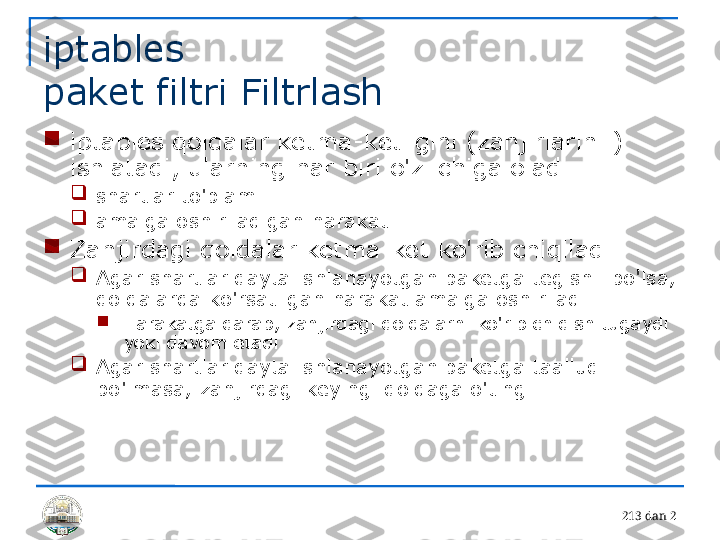

![25 3 dan 2Paket filtri iptables

Utilities

Qoidalarni boshqarish uchun iptables yordam

dasturidan foydalaning

iptables [opts] [-t table] [-com] [parms]

.

Maxsus zanjirlarni yaratish/o'chirish

Zanjir uchun standart siyosatni o'rnating

Qoidalarni qo'shish/o'zgartirish/o'chirish

Paket hisoblagichlarini ko'rish/o'rnatish/qayta tiklash

va hokazo.

Standart jadval filtr hisoblanadi

iptables-saqlash va iptables-tiklash yordamchi

dasturlari konfiguratsiyani faylga saqlash va uni

fayldan tiklash imkonini beradi](/data/documents/02a980b3-fd85-4c86-b39c-c143704dc37e/page_25.png)

Tarmoq va tizim administratorlari. Tarmoq boshqaruvida xavfsizlik tushunchasi

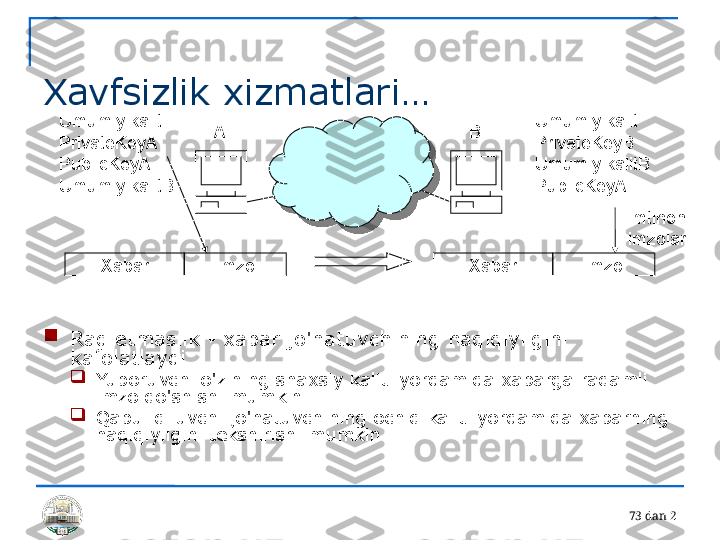

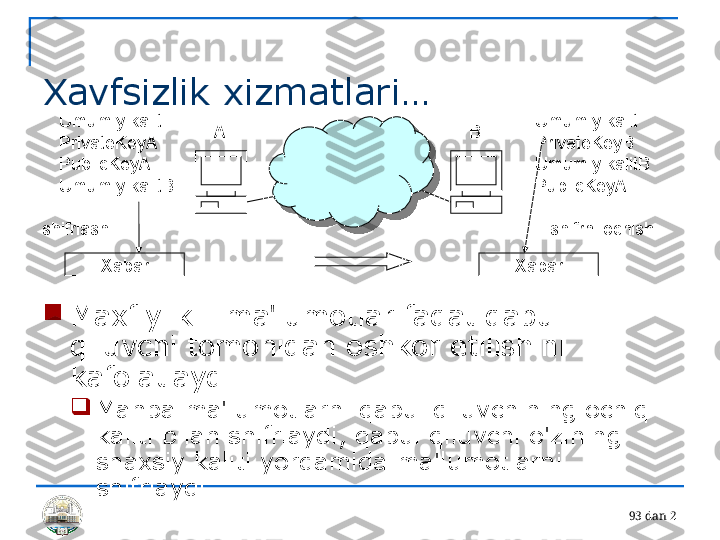

Tarkib - muammolar, mexanizmlar, xizmatlar Paket filtrlash

3 3 dan 2 xavfsizligi muammosi Himoya bo'lmasa, kompyuter tarmog'i har xil turdagi tarmoq hujumlariga moyil bo'ladi Tinglash ( sniffing ) - tarmoq orqali uzatiladigan ma'lumotlarni ushlash Trafik tarkibini ko'rish va uni o'zgartirishga qodir vositachi ( Manbani soxtalashtirish - boshqa birovning nomidan ma'lumotlarni uzatish Foydalanuvchining kelishuvi - foydalanuvchi identifikatsiya ma'lumotlarini olish, uning nomidan resurslarga kirish imkoniyati Xizmatni rad etish ( DOS ) - xizmatni ortiqcha yuklash yoki blokirovka qilish ...

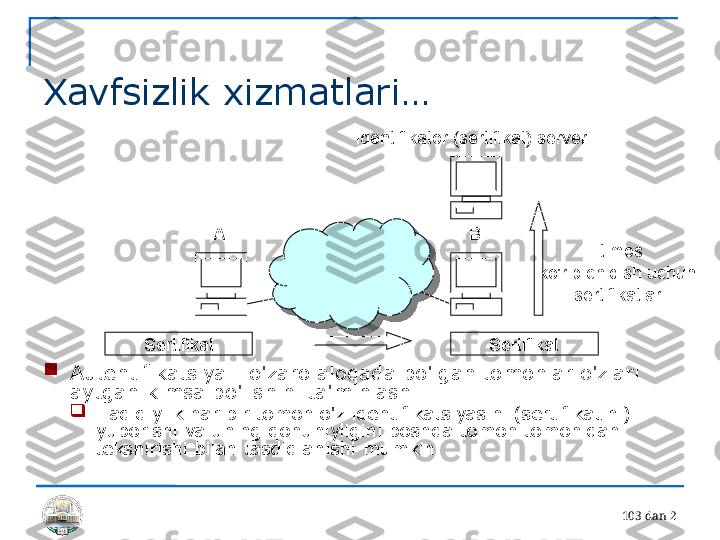

4 3 dan 2 umumiy shartlari... Axborotni muhofaza qilish - axborotning yo'qolishi, buzilishi, sizib chiqishi, bloklanishi va hokazolarning oldini olish uchun ko'riladigan chora- tadbirlar majmuidir. Axborot xavfsizligi bundan tashqari autentifikatsiya, audit, tajovuzni aniqlash va hokazolarni o'z ichiga oladi.

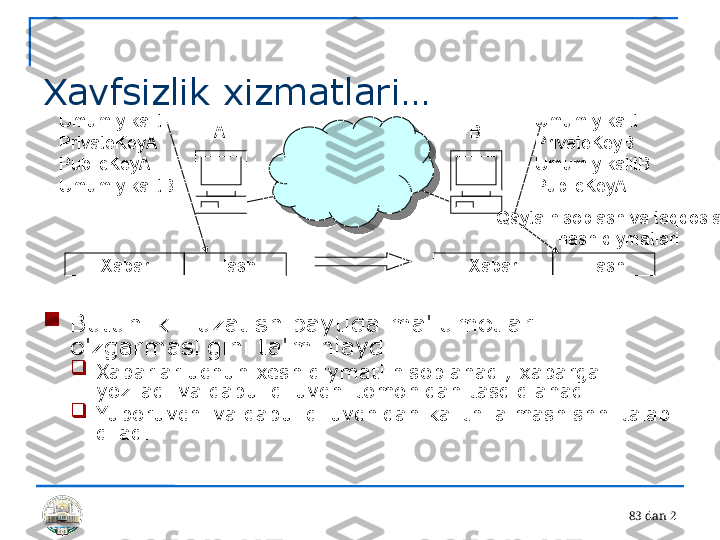

5 3 dan 2 umumiy shartlari Murosaga kelish - buning natijasida murosaga kelish ob'ekti xavfli bo'lib qoladigan harakatlar Uchinchi shaxs tomonidan foydalanuvchi hisobi nomi va parolni olish - hisobni buzish O'tkazilgan ma'lumotlarni o'zgartirish - ma'lumotlarning buzilishi Hujum - ob'ektni buzishga qaratilgan harakat Zaiflik - tizimning (apparat yoki dasturiy ta'minot) hujum qilishi mumkin bo'lgan (zaif) nuqtasi Xavfsizlik mexanizmi zaifliklarni hujumlardan himoya qiluvchi apparat yoki dasturiy xususiyatdir. Xavfsizlik siyosati - tashkilotdagi ma'lumotlarni himoya qilish tartibi (ma'lumotni saqlash, qayta ishlash va almashish tartibini nazorat qiladi) Xavfsizlik xizmati - xavfsizlik siyosatini amalga oshiradigan apparat va dasturiy ta'minot to'plami