XAVFSIZLIKNI AMALIY BOSHQARISH.

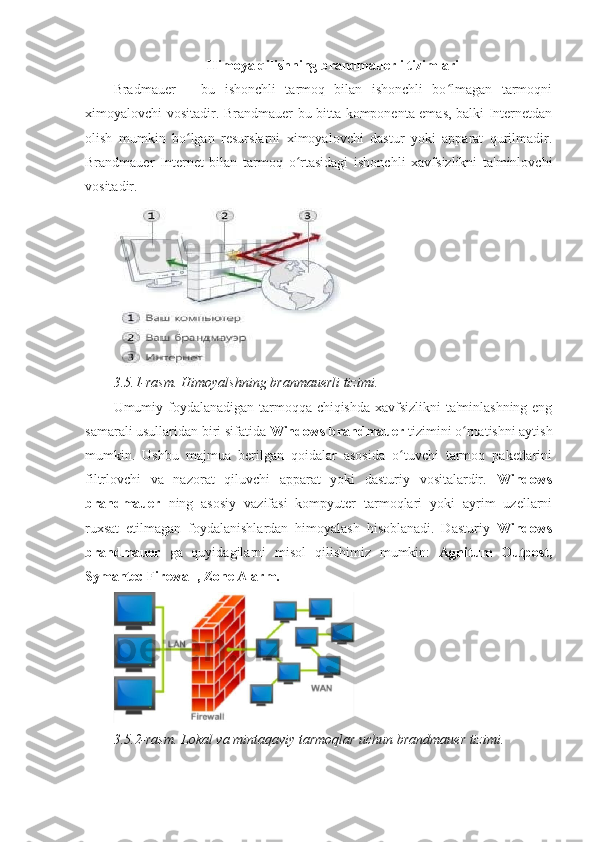

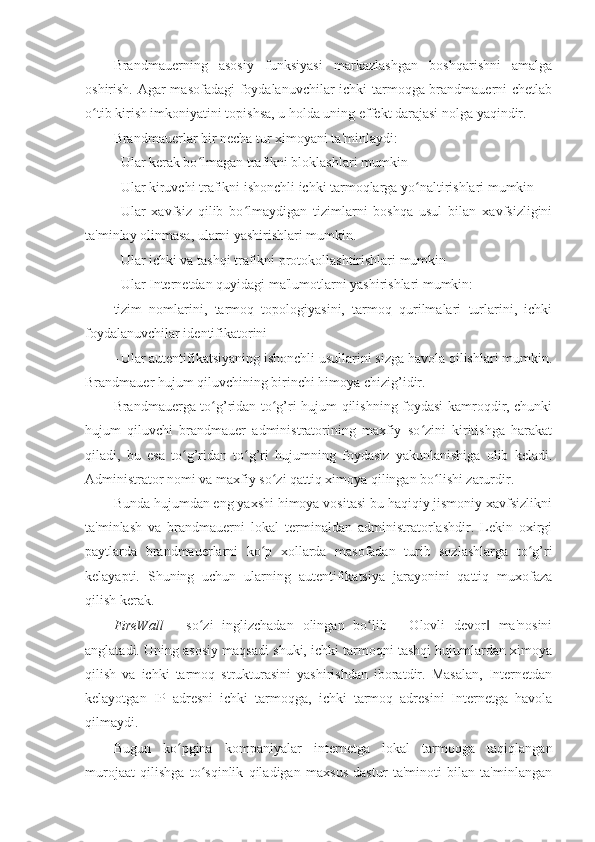

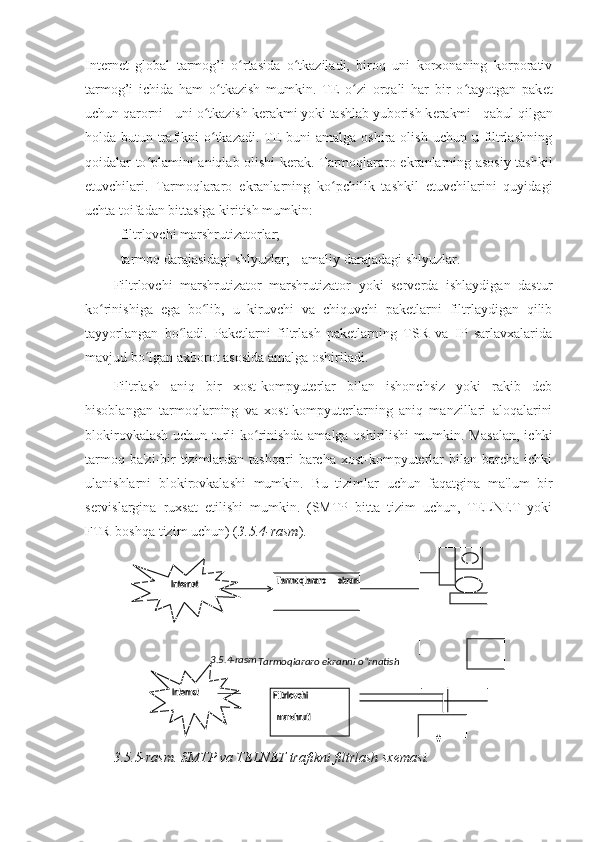

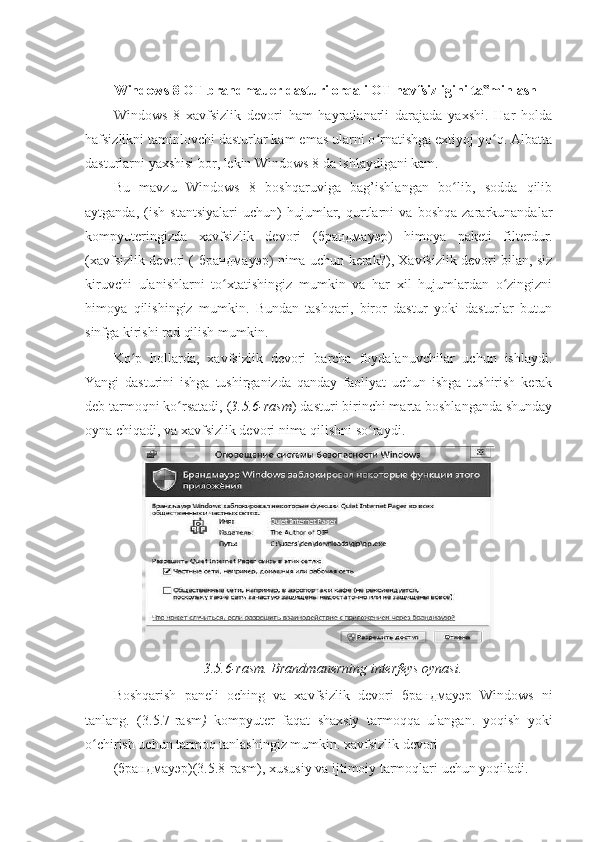

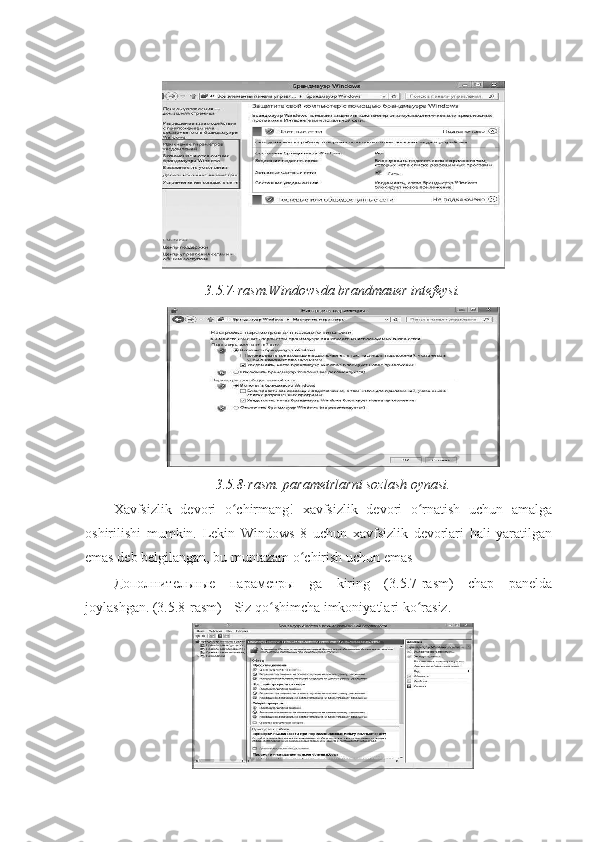

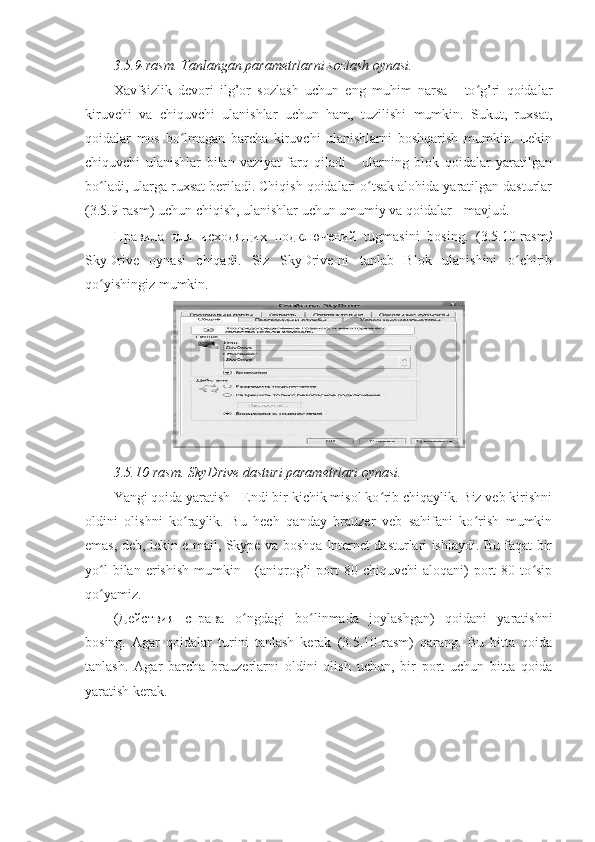

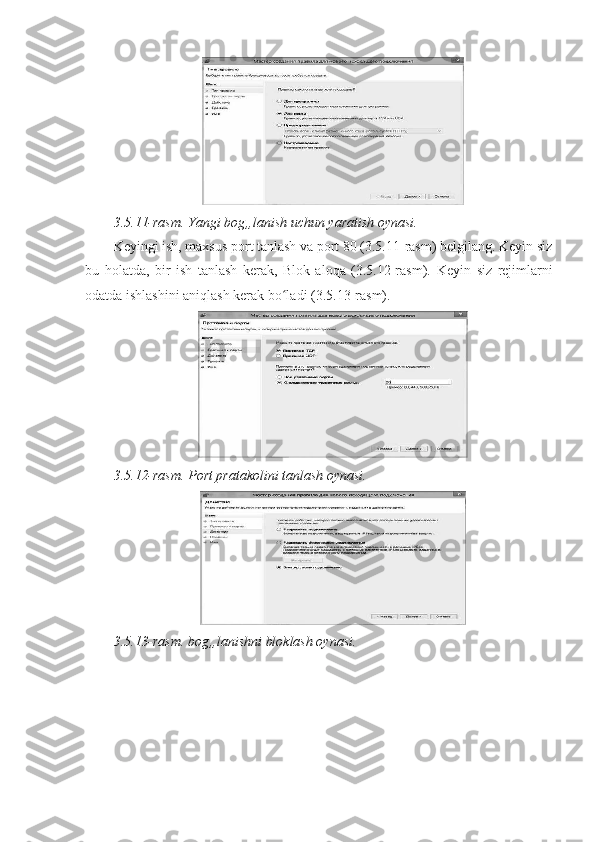

XAVFSIZLIKNI AMALIY BOSHQARISH. Reja : 1. Axborotlarga nisbatan xavfsizlik muammosi 2. Axborot xavfsizligini ta minlashdagi fakt va raqamlar ‟ 3. Axborot xavfsizligini ta'minlash yo nalishlari ʻ 4. Xafvsizlikni ta minlashga doir amaliy tavsiyalar ‟ 5. Himoya qilishning brandmauerli tizimlari 6. Windows 8 OT brandmauer dasturi orqali OT havfsizligini ta minlash ‟

Axborotlarga nisbatan xavfsizlik muammosi Internet texnologiyalarining yaratilishi turli manbalardan tez va oson yo lʻ bilan axborot olish imkoniyatlarini hamma uchun-oddiy fuqarodan tortib yirik tashkilotlargacha misli ko rilmagan darajada oshirib yubordi. Davlat ʻ muassasalari , fan-ta'lim muassasalari, tijorat korxonalari va alohida shaxslar axborotni elektron shaklda yaratib-saqlay boshladilar. Bu muhit avvalgi fizikaviy saqlashga nisbatan katta qulayliklar tug’diradi: saqlash juda ixcham, uzatish esa bir onda yuz beradi va tarmoq orqali katta ma'lumotlar bazalariga murojaat qilish imkoniyatlari juda keng. Axborotdan samarali foydalanish imkoniyatlari axborot miqdorining tez ko payishiga olib keldi. Biznes qator tijorat sohalarida bugun axborotni o zining ʻ ʻ eng qimmatli mulki deb biladi. Bu albatta ommaviy axborot va hamma bilishi mumkin bo lgan axborot haqida gap borganda o ta ijobiy hodisa. Lekin ʻ ʻ pinhona(konfidensial) va maxfiy axborot oqimlari uchun Internet texnologiyalari qulayliklar bilan bir qatorda yangi muammolar keltirib chiqardi. Internet muhitida axborot xavfsizligiga tahdid keskin oshdi: - Axborot o g’irlash ʻ - Axborot mazmunini buzib qo yish, egasidan iznsiz o zgartirib qo yish ʻ ʻ ʻ - Tarmoqqa va serverlarga o g’rincha suqulib kirish ʻ Tarmoqqa tajovuz qilish: avval qo lga kiritilgan tranzaksiya(amallarning ʻ yaxlit ketma-ketligi)larni qayta yuborish, "xizmatdan yo axborotga daxldorlikdan bo yin tovlash" , jo natmalarni ruxsat berilmagan yo l orqali yo naltirish. ʻ ʻ ʻ ʻ Axborot xavfsizligini ta'minlash quyidagi uch asosiy muammoni yechishni nazarda tutadi. Bular: - Pinhonalik(Confidentiality) - Butunlik(Integrity) - Qobillik(Availability) Axborot xavfsizligini ta minlashdagi fakt va raqamlar ‟ AQSH dagi kompyuter xavfsizligi instituti va FBR tomonidan kompyuter jinoyatlari bo yicha 1999 yilda o tkazilgan so rov natijalariga ko ra so rovda ʻ ʻ ʻ ʻ ʻ

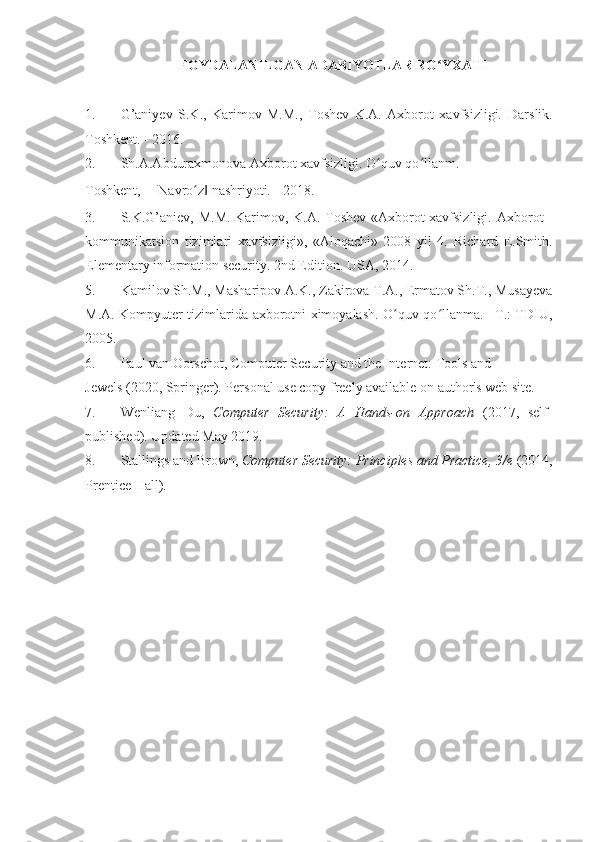

qatnashgan tashkilotlarning 57 foizi Internet bilan ulanish joyi "ko pinchaʻ tajovuzlar tashkil etiladigan joy" deb, 30 foyizi ularning tarmog’iga suqulib kirish yuz berganini, 26 foyizi esa tajovuz vaqtida pinhona axborotni o g’irlash sodir ʻ bo lganini ma'lum qilishgan. AQSH kompyuter jinoyatlariga qarshi kurash Federal ʻ markazi - FedCIRC ma'lumotlariga ko ra 1998 yilda 1100000 kompyuterli 130000 ʻ ga yaqin davlat tarmoqlari tajovuzga duchor bo lgan. ʻ "Kompyuter tajovuzi" deganda kishilar tomonidan kompyuterga ruxsatsiz kirish uchun maxsus dasturni ishga tushirishni nazarda tutiladi. Bunday tajovuzlarni tashkil etish shakllari har xil. Ular quyidagi turlarga bo linadi ʻ -Kompyuterga masofadan kirish: Internet yoki intranetga kimligini bildirmay kirishga imkon beruvchi dasturlar -O zi ishlab turgan kompyuterga kirish: kompyuterga kimligini bildirmay ʻ kirish dasturlari asosida. -Kompyuterni masofadan turib ishlatmay qo yish: Internet (yo tarmoq) orqali ʻ olisdan kompyuterga ulanib, uning yoki uni ayrim dasturlarining ishlashini to xtatib qo yuvchi dasturlar asosida(ishlatib yuborish uchun kompyuterni qayta ʻ ʻ ishga solish yetarli). -O zi ishlab turgan kompyuterni ishlatmay qo yish: ishlatmay qo yuvchi ʻ ʻ ʻ dasturlar vositasida. Tarmoq skanerlari: tarmoqda ishlayotgan kompyuter va dasturlardan qay biri tajovuzga chidamsizligini aniqlash maqsadida tarmoq haqiqatda axborot yig’uvchi dasturlar vositasida. -Dasturlarning tajovuzga bo sh joylarini topish: Internetdagi ʻ kompyuterlarning katta guruhlari orasidan tajovuzga bardoshsizlarini izlab qarab chiquvchi dasturlar vositasida. -Parol ochish: parollar fayllaridan oson topiladigan parollarni izlovchi dasturlar vositasida. -Tarmoq tahlilchilari (snifferlar): tarmoq trafikini tinglovchi dasturlar vositasida. Ularda foydalanuvchilarning nomlarini, parollarini, kredit kartalari nomerlarini trafikdan avtomatik tarzda ajratib olish imkoniyati mavjud. Eng ko p yuz beradigan tajovuzlar quyidagi statistikaga ega: ʻ

1998 yili NIST tomonidan o tkazilgan 237 kompyuter tajovuzining tahliliʻ Internetda e'lon qilingan: 29 % tajovuzlar Windows muhitida yuz bergan. Lekin Faqat Unixgina xatarli emas ekan. 20% tajovuzlarda tajovuz qilganlar olisdan turib tarmoq elementlari(marshrutlovchilar, kommutatorlar, xostlar, printerlari brandmauer) gacha yetib borganlar. Lekin xostlarga olisdan turib bildirmay kirish bot-bot yuz beradi. 5% tajovuzlar marshrutlovchilarga va brandmauerlarga qarshi muvaffaqiyatli bo lgan. Lekin Internet tarmoq infrastrukturasi tashkil etuvchilarining kompyuter ʻ tajovuzlariga bardoshi yetarli emas. 4% tajovuzlarda Internetda tajovuzga bardoshi bo sh xostlarni topish uchun ʻ uyushtirilgan. LekinTizim administratorlarining o zlari o z xostlarini muntazam ʻ ʻ skanerlab turganlari ma'qul. 3% tajovuzlar web-saytlar tomonidan o z foydalanuvchilariga qarshi ʻ uyushtirilgan. Lekin WWWda axborot izlash xavfsiz emas. Internetda 1999 y. mart oyida eng ommaviy bo lgan kompyuter tajovuzlari . ʻ Sendmail(eng eski dastur), ICQ(murakkab "Sizni izlayman"dasturi, undan 26 millionga yaqin kishi foydalanadi), Smurf(ping- paketlar bilan ishlaydigan dastur), Teardrop(xatolarga sezgir dastur), IMAP(pochta dasturi), Back Orifice(troyan ot, Windows 95/98ni olisdan boshqarish uchun), Netbus( Back Orifice ga o xshash), ʻ WinNuke (Windows 95ni to la to xtatib qo yaoladi )i Nmap(skanerlovchi dastur) ʻ ʻ ʻ bilan bo lgan. ʻ WinNuke, Papa Smurf i Teardrop dasturlari vositasida niyati buzuq kimsalar sizning kompyuteringizga tajovuz qilib ziyon yetkazishlari mumkin. Axborot xavfsizligini ta'minlash yo nalishlari ʻ NIST 7498-2 xalqaro standarti asosiy xavfsizlik xizmatlarini belgilaydi. Uning vazifasiga ochiq tizimlar aloqasi modelining xavfsizlik yo nalishlarini ʻ aniqlash kiradi. Bular:

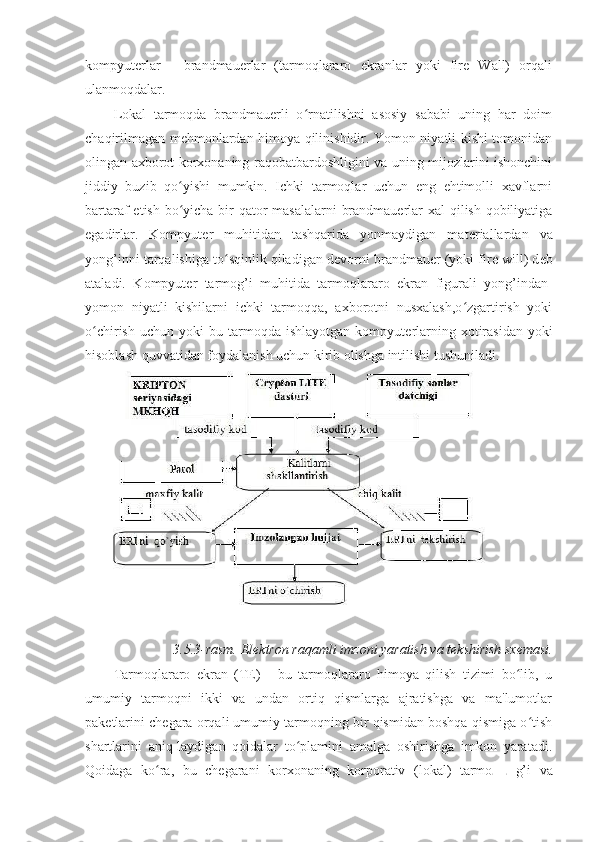

- Autentifikatsiya. Kompyuter yo tarmoq foydalanuvchisining shaxsini tekshirish; - Kirishni boshqarish(Access control). Kompyuter tarmog’idan foydalanuvchining ruxsat etilgan kirishini tekshirish va ta‘minlash; - Ma lumotlar butunligi‟ . Ma‘lumotlar massivi mazmunini tasodifiy yo qasddan beruxsat usullar bilan o zgartirishlarga nisbatan tekshirish; ʻ - Axborot pinhonaligi. Axborot mazmunini iznsiz oshkor bo lishdan ʻ himoyalash ; - Inkor eta olinmaslik . Ma‘lumotlar massivini jo natuvchi tomonidan uni ʻ jo natganligini yoki oluvchi tomonidan uni olganligini tan olishdan bo yin ʻ ʻ tovlashining oldini olish. Ko plab qo shimcha xizmatlar (audit, kirishni ta‘minlash) va ʻ ʻ qo llabquvvatlash xizmatlari (kalitlarni boshqarish, xavfsizlikni ta‘minlash, ʻ tarmoqni boshqarish) mazkur asosiy xavfsizlik tizimini to ldirishga xizmat qiladi. ʻ Web tugunining to la xavfsizlik tizimi barcha yuqorida keltirilgan xavfsizlik ʻ yo nalishlarini qamrab olgan bo lishi shart. Bunda tegishli xavfsizlik vositalari ʻ ʻ (mexanizmlari) dasturiy mahsulotlar tarkibiga kiritilgan bo lishi lozim. ʻ Autentifikatsiyalashni takomillashtirish qayta ishlatiladigan parollarga xos kamchiliklarni bartaraf etishni, shu maqsadda bir martagina ishlatiladigan parol tizimidan tortib identifikatsiyalashning yuqori texnologik biometrik tizimlarigacha qo llashni nazarda tutadi. Foydalanuvchilar o zlari bilan olib yuradigan predmetlar, ʻ ʻ masalan, maxsus kartochkalar, maxsus jeton yoki disketa ancha arzon ham xavfsiz. Noyob, modul kodi himoyalangan dastur moduli ham bu maqsadlarda qulay. Oshkor kalitlar infratuzilmasi ham Web – tugun xavfsizligining ajralmas qismi. Autentifikatsiya, ma‘lumot butunligi va axborot pinhonaligi(konfidentsialligi)ni ta‘minlash uchun ishlatiladigan taqsimlashga n tizim(odamlar, kompyuterlar), Ochiq kalit infrastrukturali (sertifikat nashrchisi) elektron sertifikatni e‘lon qiladi. Unda foydalanuvchi identifikatori, uning ochiq kaliti, xavfsizlik tizimi uchun qandaydir qo shimcha axborot va sertifikat nashr etuvchisining raqamli imzosi bor. ʻ