AXBOROTNI HIMOYALASH USULLSARI

Mavzu: AXBOROTNI HIMOYALASH USULLSARI Reja: 1.Axborot xavfsizligi tushunchasi 2.Axborot himoyasi 3.Axborotni himoyalash usullar 4.Axborotlarni himoyalashning asosiy vosatalari 1

Axborot xavfsizligi tushunchasi Hozirda ―axborot tushunchasi sotib olish, sotish, biror boshqa tovarga almashtirish mumkin boʻlgan maxsus tovar belgisi sifatida tez-tez ishlatilmoqda. Shu bilan birga axborotning bahosi koʻp hollarda uning oʻzi joylashgan kompyuter tizimining bahosida bir necha yuz va ming barobarga oshib ketmoqda. Shuning uchun tamomila tabiiy holda axborotni unga ruxsat etilmagan holatlarda kirishdan, qasddan oʻzgartirishdan, uni oʻgirlashdan, yoʻqotishdan va boshqa jinoiy harakterlardan himoya qilishga kuchli zarurat tug’iladi. Kompyuter tizimlari va tarmoqlarida axborotni himoya ostiga olish deganda, berilayotgan, saqlanayotgan va qayta ishlanilayotgan axborotni ishonchliligini tizimli tarzda ta‘minlash maqsadida turli vosita va usullarni qoʻllash, choralarni koʻrish va tadbirlarni amalga oshirishni tushunish qabul qilingan. Umumjahon axborot globallashuvi jarayonlari axborot-kommunikatsiya texnologiyalarini nafaqat mamalakatlar iqtisodiyoti va boshqa sohalarida joriy etish, balki axborot tizimlari xavfsizligini ta‘minlashni ham taqazo etmoqda. Axborot texnologiyalarini hayotimizning har bir jabhasiga kirib borishi, insonlarning axborotga boʻlgan talablarini ortishi, axborotni muhimlik darajasini ortishiga olib keladi. Buning natijasida esa, axborotni qoʻlga kiritishga qaratilgan hatti-harakatlar miqdori ortib kelmoqda. Bu esa oʻz navbatida har jabhada axborot xavfsizligini ta‘minlash dolzarbligini bildiradi. Axborot xavfsizligining ananaviy timsollari . Axborot xavfsizligi ma‘lumotlarni himoyalash usullari bilan shug’ullanadi. Axborot xavfsizligida ana‘naviy timsollar sifatida 1.1.1- rasmda koʻrsatilgan, Alisa, Bob va Tridi olingan boʻlib, Alisa va Bob qonuniy foydalanuvchilar yoki ―yaxshi odamlar, Tridi esa buzg’unchi yoki niyati buzuq odam.Xavfsizlik sohalari. Axborot xavfsizligini ta‘minlashbarcha sohalarda amalga oshirilib, ular asosan quyidagilarga boʻlinadi: 2

–Tarmoq xavfsizligi; –Web da xavfsizlikni ta‘minlash; – Ilova va operatsion tizim xavfsizligi. Axborot xavfsizligi muammolari. Axborot xavfsizligida muammolar turi koʻp boʻlib, ular asosan quyidagi sabablarga koʻra kelib chiqadi: –Koʻp zararli, xatoli dasturlarni mavjudligi; –Niyati buzuq foydalanuvchilarni mavjudligi; –Sotsial injiniring; –Fizik himoya zaifliklari va h.k. 1.1.1-rasm. Axborot xavfsizligi timsollari Axborot xavfsizligida muammolarni ortishiga asosan quyidagilar motivatsiya boʻlishi mumkin: –Foyda; –Terrorizm; –Harbiy soha va h. k. Axborot xavfsizligida mavjud muammolar xavflilik darajasiga koʻra: zaiflik, 3

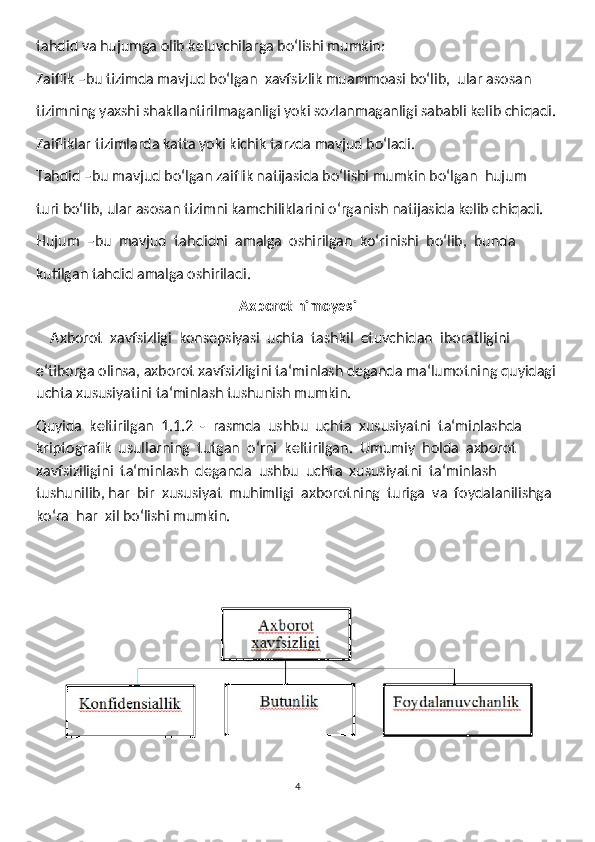

tahdid va hujumga olib keluvchilarga boʻlishi mumkin: Zaiflik –bu tizimda mavjud boʻlgan xavfsizlik muammoasi boʻlib, ular asosan tizimning yaxshi shakllantirilmaganligi yoki sozlanmaganligi sababli kelib chiqadi. Zaifliklar tizimlarda katta yoki kichik tarzda mavjud boʻladi. Tahdid –bu mavjud boʻlgan zaiflik natijasida boʻlishi mumkin boʻlgan hujum turi boʻlib, ular asosan tizimni kamchiliklarini oʻrganish natijasida kelib chiqadi. Hujum –bu mavjud tahdidni amalga oshirilgan koʻrinishi boʻlib, bunda kutilgan tahdid amalga oshiriladi. Axborot himoyasi Axborot xavfsizligi konsepsiyasi uchta tashkil etuvchidan iboratligini e‘tiborga olinsa, axborot xavfsizligini ta‘minlash deganda ma‘lumotning quyidagi uchta xususiyatini ta‘minlash tushunish mumkin. Quyida keltirilgan 1.1.2 - rasmda ushbu uchta xususiyatni ta‘minlashda kriptografik usullarning tutgan oʻrni keltirilgan. Umumiy holda axborot xavfsiziligini ta‘minlash deganda ushbu uchta xususiyatni ta‘minlash tushunilib, har bir xususiyat muhimligi axborotning turiga va foydalanilishga koʻra har xil boʻlishi mumkin. 4

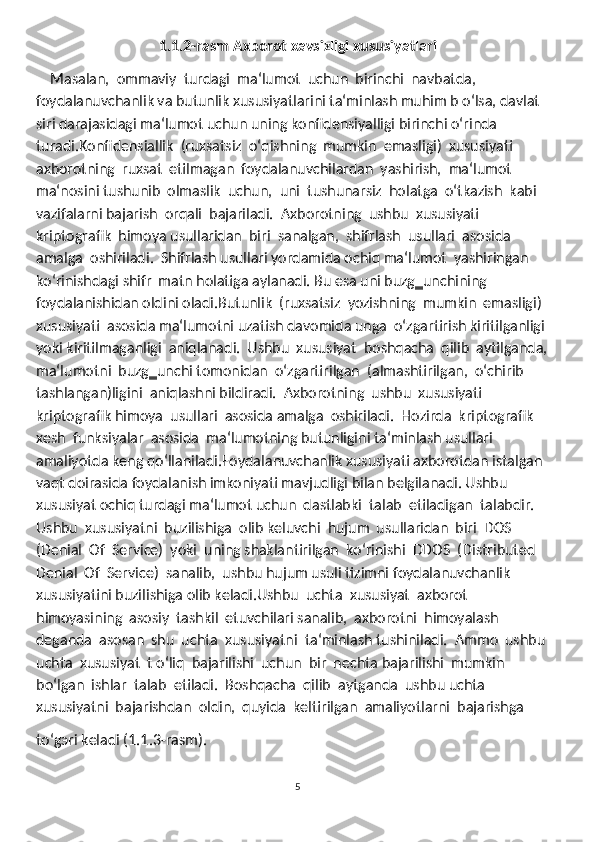

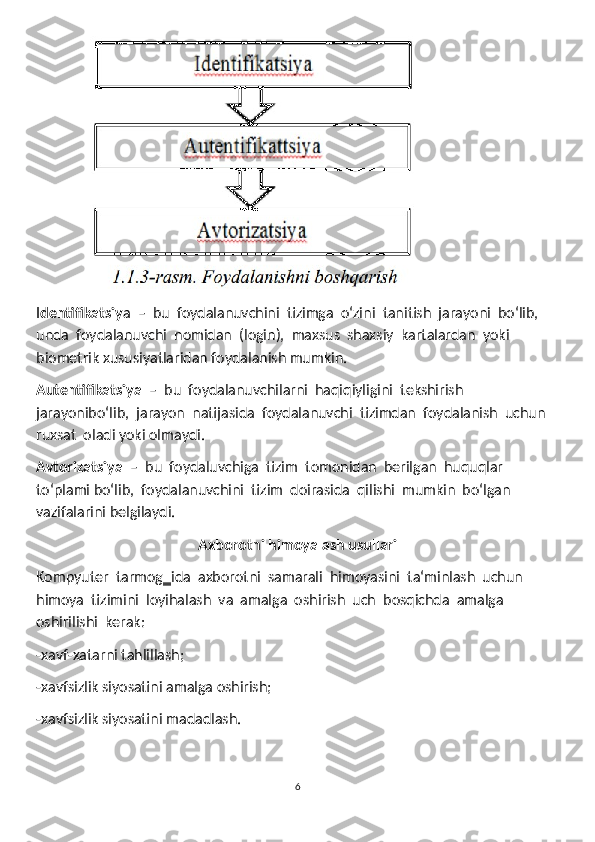

1.1.2-rasm Axborot xavsizligi xususiyatlari Masalan, ommaviy turdagi ma‘lumot uchun birinchi navbatda, foydalanuvchanlik va butunlik xususiyatlarini ta‘minlash muhim b oʻlsa, davlat siri darajasidagi ma‘lumot uchun uning konfidensiyalligi birinchi oʻrinda turadi.Konfidensiallik (ruxsatsiz oʻqishning mumkin emasligi) xususiyati axborotning ruxsat etilmagan foydalanuvchilardan yashirish, ma‘lumot ma‘nosini tushunib olmaslik uchun, uni tushunarsiz holatga oʻtkazish kabi vazifalarni bajarish orqali bajariladi. Axborotning ushbu xususiyati kriptografik himoya usullaridan biri sanalgan, shifrlash usullari asosida amalga oshiriladi. Shifrlash usullari yordamida ochiq ma‘lumot yashiringan koʻrinishdagi shifr matn holatiga aylanadi. Bu esa uni buzg‗unchining foydalanishidan oldini oladi.Butunlik (ruxsatsiz yozishning mumkin emasligi) xususiyati asosida ma‘lumotni uzatish davomida unga oʻzgartirish kiritilganligi yoki kiritilmaganligi aniqlanadi. Ushbu xususiyat boshqacha qilib aytilganda, ma‘lumotni buzg‗unchi tomonidan oʻzgartirilgan (almashtirilgan, oʻchirib tashlangan)ligini aniqlashni bildiradi. Axborotning ushbu xususiyati kriptografik himoya usullari asosida amalga oshiriladi. Hozirda kriptografik xesh funksiyalar asosida ma‘lumotning butunligini ta‘minlash usullari amaliyotda keng qoʻllaniladi.Foydalanuvchanlik xususiyati axborotdan istalgan vaqt doirasida foydalanish imkoniyati mavjudligi bilan belgilanadi. Ushbu xususiyat ochiq turdagi ma‘lumot uchun dastlabki talab etiladigan talabdir. Ushbu xususiyatni buzilishiga olib keluvchi hujum usullaridan biri DOS (Denial Of Service) yoki uning shaklantirilgan koʻrinishi DDOS (Distributed Denial Of Service) sanalib, ushbu hujum usuli tizimni foydalanuvchanlik xususiyatini buzilishiga olib keladi.Ushbu uchta xususiyat axborot himoyasining asosiy tashkil etuvchilari sanalib, axborotni himoyalash deganda asosan shu uchta xususiyatni ta‘minlash tushiniladi. Ammo ushbu uchta xususiyat t oʻliq bajarilishi uchun bir nechta bajarilishi mumkin boʻlgan ishlar talab etiladi. Boshqacha qilib aytganda ushbu uchta xususiyatni bajarishdan oldin, quyida keltirilgan amaliyotlarni bajarishga toʻgэri keladi (1.1.3-rasm). 5