INTERNETDA AXBOROTLAR XAVFSIZLIGINI TA‟MINLASH ASOSLARI.

![Bir vaqtda barcha portlarni tahlil qilish maqsadida xabar yuboriladi, natijada

real vaqt davomida foydalanuvchi kompyuterning qaysi portini ishlatayotgani

aniqlanadi, bu esa kompyuterning nozik nuqtasi hisoblanadi. Aynan ma‘lum

bo lgan port raqami orqali foydalanuvchi qanday xizmatni ishlatayotganini aniqʻ

aytish mumkin. Masalan, tahlil natijasida quyidagi port raqamlari aniqlangan

bo lsin, aynan shu raqamlar orqali foydalanilayotgan xizmat nomini aniqlash

ʻ

mumkin

- Port #21: FTP (File Transfer Protocol) fayl almashish protokoli ;

- Port #35: Xususiy printer server;

- Port #80: HTTP traffic (Hypertext Transfer [Transport] Protocol) gipermatn

almashish protokoli;

- Port #110: POP3 (Post Office Protocol 3) E-mail portokoli.

Tarmoqlararo ekranning asosiy komponentlari

Tarmoqlararo ekranlarning komponentlari sifatida quyidagilarni keltirish

mumkin:

filtrlovchi – yo llovchi; tarmoq, darajasidagi shlyuzlar; amaliy darajadagi

ʻ

shlyuzlar .

Filtrlovchi – yo llovchi

ʻ – yo llovchi, ʻ ya‘ni kompyuter tarmogida

ma‘lumotlarni manzilga yetkazuvchi dasturlar paketi yoki serverdagi dastur bo lib,

ʻ

u kiradigan va chiqadigan paketlarni filtrlaydi. Paketlarni filtrlash, ya‘ni ularni aniq

to plamga tegishliligini tekshirish, TCP/IP sarlavhasidagi ma‘lumotlar bo yicha

ʻ ʻ

amalga oshiriladi.

Filtrlashni aniq xost-kompyuter, ya‘ni tarmoqdagi fayl va kompyuter

zaxiralariga kirishni amalga oshiruvchi kompyuter yoki port, ya‘ni xabarlarni

jo natish yoki qabul qilish maqsadida mijoz va server tomonidan ishlatiladigan va

ʻ

odatda 16 bitli son bilan nomlanadigan dastur bilan ulanishda amalga oshirish

mumkin. Masalan, foydalanuvchiga keraksiz yoki ishonchsiz xost-kompyuter va

tarmoqlar bilan ulanishda taqiqlash.](/data/documents/0e020248-f7a4-4fc1-adfa-c2c41d641025/page_13.png)

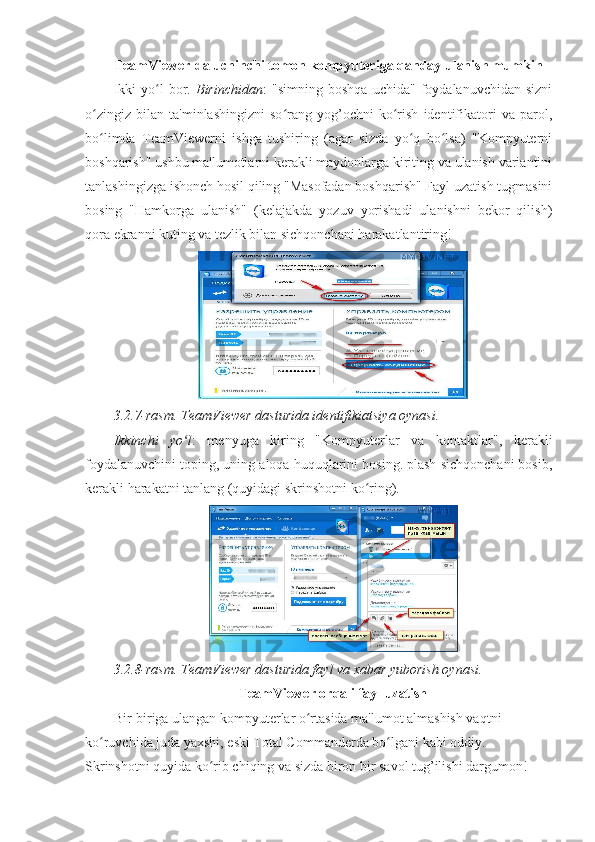

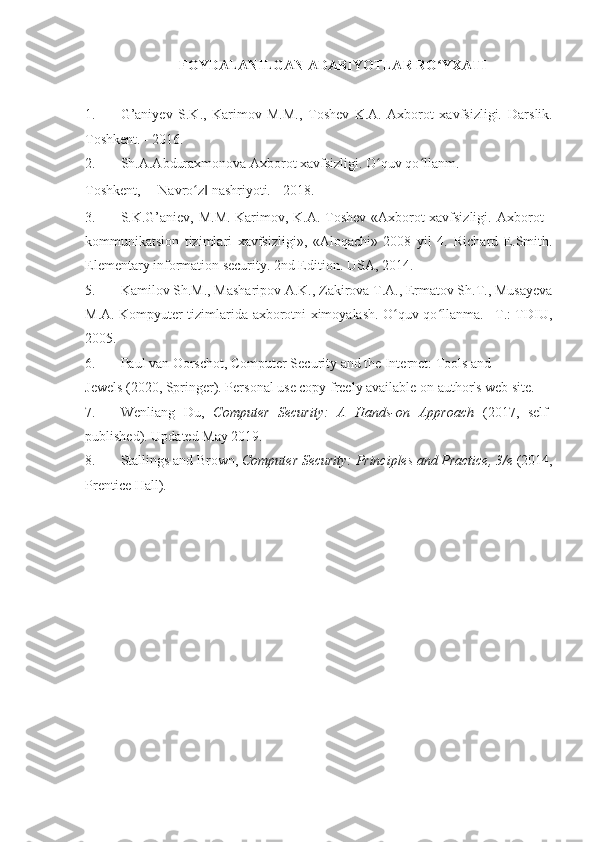

INTERNETDA AXBOROTLAR XAVFSIZLIGINI TA MINLASH‟ ASOSLARI. Reja: 1. Internetda ruxsatsiz kirish usullarining tasnifi 2. Ruxsat etilgan manzillarning ruxsat etilmagan vaqtda ulanishi 3. Tarmoqlararo ekran va uning vazifalari 4. Tarmoq xavfsizligini ta minlash muammolari va tarmoq hujumlariga ‟ qarshi samarali himoya yechimlari 5. Tarmoqlararo ekranning asosiy komponentlari 6. TeamViewer dasturini o rnatish va unda ishlash ʻ

Internetda ruxsatsiz kirish usullarining tasnifi Global tarmoqlarning rivojlanishi va axborotlarni olish, qayta ishlash va uzatishning yangi texnologiyalari paydo bo lishi bilan internet tarmog’iga har xilʻ shaxs va tashkilotlarning e‘tibori qaratildi. Ko plab tashkilotlar o z lokal ʻ ʻ tarmoqlarini global tarmoqlarga ulashga qaror qilishgan va hozirgi paytda WWW, FTP, Gophes va boshqa serverlardan foydalanishmoqda. Tijorat maqsadida ishlatiluvchi yoki davlat siri bo lgan axborotlarning global tarmoqlar bo yicha ʻ ʻ joylarga uzatish imkoni paydo bo ldi va o z navbatida, shu axborotlarni ʻ ʻ himoyalash tizimida malakali mutaxassislarga ehtiyoj tug’ilmoqda. Global tarmoqlardan foydalanish bu faqatgina «qiziqarli» axborotlarni izlash emas, balki tijorat maqsadida va boshqa ahamiyatga molik ishlarni bajarishdan iborat. Bunday faoliyat vaqtida axborotlarni himoyalash vositalarining yo qligi ʻ tufayli ko plab talofotlarga duch kelish mumkin. ʻ Har qanday tashkilot intenetga ulanganidan so ng, hosil bo ladigan quyidagi ʻ ʻ muammolarni hal etishlari shart: - Tashkilotning kompyuter tizimini xakerlar tomonidan buzilishi; - Internet orqali jo natilgan ma‘lumotlarning yovuz niyatli shaxslar tomonidan ʻ o qib olinishi; ʻ - Tashkilot faoliyatiga zarar yetkazilishi; Internet loyihalash davrida bevosita himoyalangan tarmoq sifatida ishlab chiqilmagan. Bu sohada hozirgi kunda mavjud bo lgan quyidagi muammolarni ʻ keltirish mumkin: - Ma‘lumotlarni yengillik bilan qo lga kiritish; ʻ - Tarmoqdagi kompyuterlar manzilini soxtalashtirish; - TCP/IP vositalarining zaifligi; - Ko pchilik saytlarning noto g’ri konfiguratsiyalanishi; ʻ ʻ - Konfiguratsiyalashning murakkabligi. Global tarmoqlarning chegarasiz keng rivojlanishi undan foydalanuvchilar sonining oshib borishiga sabab bo lmoqda, bu esa o z navbatida axborotlar ʻ ʻ xavfsizligiga tahdid solish extimolining oshishiga olib kelmoqda. Uzoq masofalar

bilan axborot almashish zaruriyati axborotlarni olishning qat‘iy chegaralanishini talab etadi. Shu maqsadda tarmoqlarning segmentlarini har xil darajadagi himoyalash usullari taklif etilgan: - Erkin kirish (masalan: WWW-server); - Chegaralangan kirishlar segmenti (uzoq masofada joylashgan ish joyiga xizmatchilarning kirishi); - Ixtiyoriy kirishlarni man etish (masalan, tashkilotlarning moliyaviy lokal tarmoqlari). Internet global axborot tarmog’i o zida nixoyatda katta xajmga ega bo lganʻ ʻ axborot resurslaridan milliy iqtisodning turli tarmoqlarida samarali foydanishga imkoniyat tug’dirishiga qaramasdan axborotlarga bo lgan xavfsizlik darajasini ʻ oshirmoqda. Shuning uchun ham internetga ulangan xar bir korxona o zining ʻ axborot xavfsizligini ta‘minlash masalalariga katta e‘tibor berishi kerak. Lokal tarmoqlarning global tarmoqarga qo shilishi uchun tarmoqlar himoyasi ʻ administratori quyidagi masalalarni xal qilishi lozim: - Lokal tarmoqlarga global tarmoq, tomonidan mavjud xavflarga nisbatan himoyaning yaratilishi; - Global tarmoq fondalanuvchisi uchun axborotlarni yashirish imkoniyatining yaratilishi; Bunda quyidagi usullar mavjud: - Kirish mumkin bo lmagan tarmoq manzili orqali; ʻ - Ping dasturi yordamida tarmoq paketlarini to ldirish; ʻ - Ruxsat etilgan tarmoq manzili bilan taqiqlangan tarmoq manzili bo yicha ʻ - birlashtirish; - Ta‘qiqlangan tarmoq protokoli bo yicha birlashtirish; ʻ - Tarmoq bo yicha foydalanuvchiga parol tanlash; ʻ - REDIRECT turidagi ICMP paketi yordamida marshrutlar jadvalini - modifikatsiyalash;

- RIR standart bo lmagan paketi yordamida marshrutlar jadvaliniʻ o zgartirish; ʻ - DNS spoofingdan foydalangan holda ulanish. Ruxsat etilgan manzillarning ruxsat etilmagan vaqtda ulanishi Ushbu xavf global tarmoqlarning bir qancha sohalarini qamrab oladi, jumladan: - Lokal soha; - Lokal-global tarmoqlarning birlashuvi; - Muhim axborotlarni global tarmoqlarda jo natish; ʻ - Global tarmoqning boshqarilmaydigan qismi. Ixtiyoriy axborot tarmoqlarining asosiy komponentlari bu serverlar va ishchi stansiyalar hisoblanadi. Serverda axborotlar yoki hisoblash resurslari va ishchi stansiyalarda xizmatchilar ishlaydi. Umuman ixtiyoriy kompyuter ham, server ham ishchi stansiya bo lishi mumkin – bu holda ularga nisbatan xavfli hujumlar bo lishi ʻ ʻ extimoli bor. Serverlarning asosiy vazifasi axborotlarni saqlash va taqdim qilishdan iborat. Yovuz niyatli shaxslarni quyidagicha tasniflash mumkin: - Axborot olishga imkoniyat olish; - Xizmatlarga ruxsat etilmagan imkoniyat olish; - Ma‘lum sinfdagi xizmatlarning ish rejimini ishdan chiqarishga urinish; - Axborotlarni o zgartirishga harakat yoki boshqa turdagi hujumlar. ʻ O z navbatida, hozirgi zamonaviy rivojlanish davomida servis xizmatini izdan ʻ chiqarishga qarshi kurash muammosi muhim ahamiyat kasb etadi. Bu xildagi hujumlar «servisdagi buzilish» nomini olgan. Ishchi stansiyalarga hujumning asosiy maqsadi, asosan, qayta ishlanayotgan ma‘lumotlarni yoki lokal saqlanayotgan axborotlarni olishdir. Bunday hujumlarnint asosiy vositasi «Troyan» dasturlar sanaladi. Bu dastur o z tuzilishi ʻ bo yicha kompyuter viruslaridan farq qilmaydi va kompyuterga tushishi bilan ʻ o zini bilintirmasdan turadi. Boshqacha aytganda, bu dasturning asosiy maqsadi – ʻ tarmoq, stansiyasidagi himoya tizimini ichki tomondan buzishdan iborat.

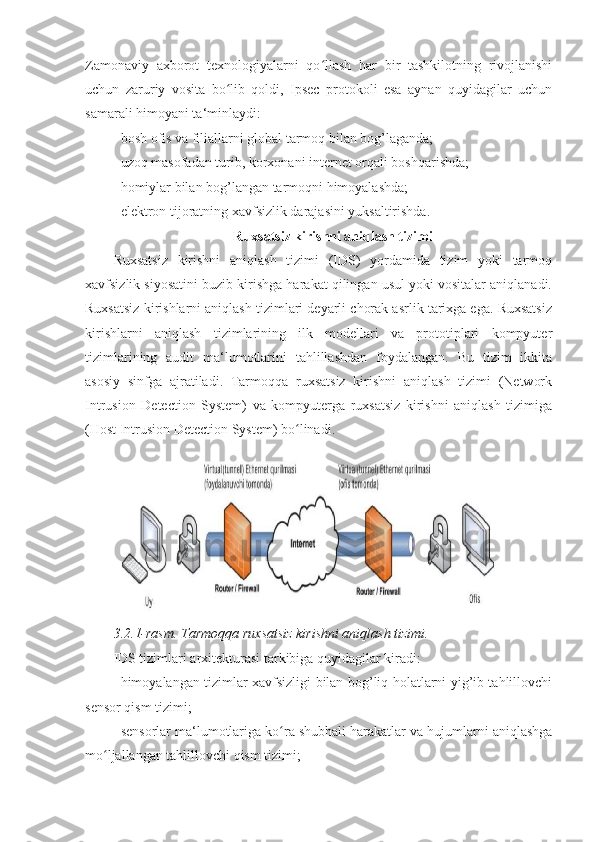

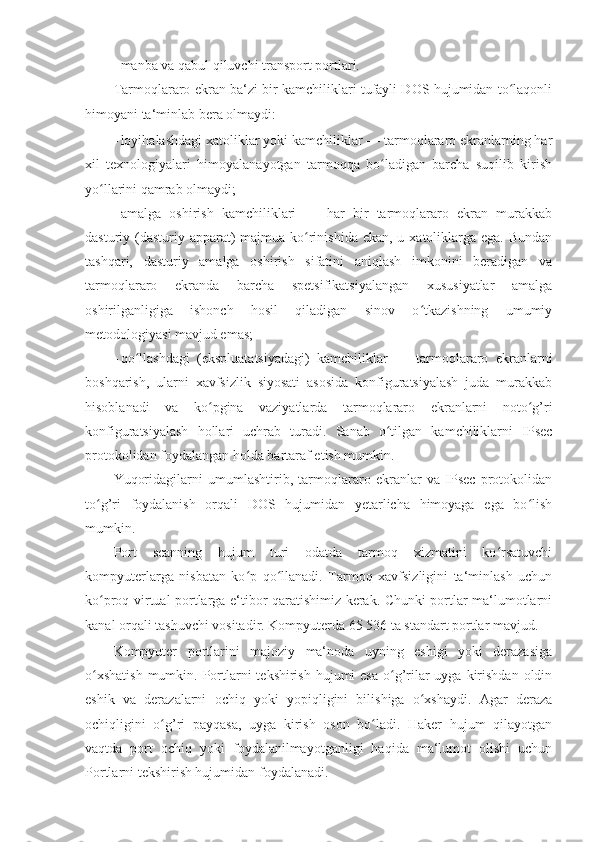

Bu holatda masalani hal qilish ma‘lum qiyinchilikka olib keladi, ya‘ni maxsus tayyorlangan mutaxassis lozim yoki boshqa choralar qabul qilish kerak bo ladi.ʻ Boshqa bir oddiy himoya usullaridan biri har qaysi ishchi stansiyadagi tizimli fayllar va xizmat sohasidagi ma‘lumotlarning o zgarishini tekshirib turuvchi ʻ revizor (ingl. Adviser - kiruvchi) o rnatish sanaladi. ʻ Tarmoqlararo ekran va uning vazifalari Tarmoqlararo ekran - himoyalash vositasi bo lib, ishonchli tarmoq, va ʻ ishonchsiz tarmoq orasida ma‘lumotlarga kirishni boshqarishda qo llaniladi. ʻ Tarmoqlararo ekran ko p komponentli bo lib, u internetdan tashkilotning ʻ ʻ axborot zahiralarini himoyalash strategiyasi sanaladi. Ya‘ni tashkilot tarmog’i va internet orasida qo riqlash vazifasini bajaradi. ʻ Tarmoqlararo ekranning asosiy funksiyasi - ma‘lumotlarga egalik qilishni markazlashtirilgan boshqaruvini ta‘minlashdan iborat. Tarmoqlararo ekran quyidagi himoyalarni amalga oshiradi: - O rinsiz trafiklar, ya‘ni tarmoqda uzatiladigan xabarlar oqimini taqiqlash; ʻ - Qabul qilingan trafikni ichki tizimlarga yo naltirish; ʻ - Ichki tizimning zaif qismlarini yashirish bilan Internet tomonidan uyushtiriladigan hujumlardan himoyalash; - Barcha trafiklarni bayonlashtirish; - Ichki ma‘lumotlarni, masalan tarmoq topologiyasini, tizim nomlarini, tarmoq uskunalarini va foydalanuvchilarning identifikatorlarini internetdan yashirish; - Ishonchli autentifikatsiyani taminlash. Ko pgina adabiyotlarda ʻ tarmoqlararo ekran tushunchasi brandmauer yoki Fire Wall deb yuritilgan. Umuman bularning hammasi yagona tushunchadir. Tarmoqlararo ekran - bu tizim, umumiy tarmoqni ikki qismga ajratib, tarmoqlararo himoya vazifasini o taydi va ma‘lumotlar paketining chegaradan ʻ o tish shartlarini amalga oshiradigan qoidalar to plami hisoblanadi. ʻ ʻ