Axborotga nisbatan xavf-xatar tasnifi

Mavzu:Axborotga nisbatan xavf-xatar tasnifi Reja: I. Axborotlarga nisbatan xavf-xatarlar tasnifi 1.Axborot xavfsizligi tushunchasi 2.Axborot himoyasi 3.Axborot xavfsizligi siyosati II. Axborotlashgan jamiyat va axborot xavfsizligi 1. Predmetning asosiy tushunchalari va maqsadi 2. Xavfsizlikning asosiy yo’nalishlari 3. Tarmoq xavfsizligini nazorat qilish vositalari

Kirish Mamlakatimiz milliy iqtisodining hech bir tarmog’i samarali va mo tadil tashkilʻ qilingan axborot infratuzilmasisiz faoliyat ko rsatishi mumkin emas. Hozirgi kunda ʻ milliy axborot resurslari har bir davlatning iqtisodiy va harbiy salohiyatini tashkil qiluvchi omillaridan biri bo lib xizmat qilmoqda. Ushbu resursdan samarali ʻ foydalanish mamlakat xavfsizligini va demokratik axborotlashgan jamiyatni muvaffaqiyatli shakllantirishni ta‘minlaydi. Bunday jamiyatda axborot almashuvi tezligi yuksaladi, axborotlarni yig’ish, saqlash, qayta ishlash va ulardan foydalanish bo yicha ilg’or axborot– ʻ kommunikatsiyalar texnologiyalarini qo llash kengayadi. Turli xildagi axborotlar ʻ xududiy joylashishidan qat‘iy nazar bizning kundalik hayotimizga internet xalqaro kompyuter tarmog’i orqali kirib keldi. Axborotlashgan jamiyat shu kompyuter tarmog’i orqali tezlik bilan shakllanib bormoqda. Axborotlar dunyosiga sayohat qilishda davlat chegaralari degan tushuncha yo qolib bormoqda. Jahon kompyuter ʻ tarmog’i davlat boshqaruvini tubdan o zgartirmoqda, ya‘ni davlat axborotlarning ʻ tarqalishi mexanizmini boshqara olmay qolmoqda. Shuning uchun ham mavjud axborotlarga noqonuniy kirish, ulardan foydalanish va yo qotish kabi muammolar dolzarb bo lib qoldi. Bularning barchasi shaxs, ʻ ʻ jamiyat va davlatning axborot xavfsizligi darajasining pasayishiga olib kelmoqda. Davlatning axborot xavfsizligini ta‘minlash muammosi milliy xavfsizlikni ta‘minlashning asosiy va ajralmas qismi bo lib, axborot himoyasi esa davlatning ʻ birlamchi masalalariga aylanmoqda. 1.1 Axborot xavfsizligi tushunchasi Umumjahon axborot globallashuvi jarayonlari axborot-kommunikatsiya texnologiyalarini nafaqat mamalakatlar iqtisodiyoti va boshqa sohalarida joriy etish, balki axborot tizimlari xavfsizligini ta‘minlashni ham taqazo etmoqda. Axborot texnologiyalarini hayotimizning har bir jabhasiga kirib borishi, insonlarning axborotga bo lgan talablarini ortishi, axborotni muhimlik darajasini ortishiga ʻ

olib keladi. Buning natijasida esa, axborotni qo lga kiritishga qaratilgan hatti-harakatlarʻ miqdori ortib kelmoqda. Bu esa o z navbatida har jabhada axborot xavfsizligini ta‘minlash dolzarbligini ʻ bildiradi. Axborot xavfsizligining an’anaviy timsollari. Axborot xavfsizligi ma‘lumotlarni himoyalash usullari bilan shug‗ullanadi. Axborot xavfsizligida ana‘naviy timsollar sifatida Alisa, Bob va Tridi olingan bo lib, Alisa va Bob qonuniy foydalanuvchilar yoki ―yaxshi ʻ odamlar , Tridi esa buzg‗unchi yoki niyati buzuq odam. ‖ Xavfsizlik sohalari . Axborot xavfsizligini ta‘minlash barcha sohalarda amalga oshirilib, ular asosan quyidagilarga bo linadi: –Tarmoq xavfsizligi; –Web da xavfsizlikni ʻ ta‘minlash; – Ilova va operatsion tizim xavfsizligi. Axborot xavfsizligi muammolari. Axborot xavfsizligida muammolar turi ko p bo lib, ular asosan quyidagi sabablarga ko ra ʻ ʻ ʻ kelib chiqadi: –Ko p zararli, xatoli dasturlarni mavjudligi; –Niyati buzuq ʻ foydalanuvchilarni mavjudligi; –Sotsial injiniring; –Fizik himoya zaifliklari va h.k Axborot xavfsizligida muammolarni ortishiga asosan quyidagilar motivatsiya bo lishi ʻ mumkin: –Foyda; –Terrorizm; –Harbiy soha va h. k. Axborot xavfsizligida mavjud muammolar xavflilik darajasiga ko ra: zaiflik, tahdid va hujumga olib keluvchilarga ʻ bo lishi mumkin: Zaiflik –bu tizimda mavjud bo lgan xavfsizlik muammoasi bo lib, ular ʻ ʻ ʻ asosan tizimning yaxshi shakllantirilmaganligi yoki sozlanmaganligi sababli kelib chiqadi. Zaifliklar tizimlarda katta yoki kichik tarzda mavjud bo ladi. ʻ Tahdid –bu mavjud bo lgan zaiflik natijasida bo lishi mumkin bo lgan hujum turi ʻ ʻ ʻ bo lib, ular asosan tizimni kamchiliklarini o rganish natijasida kelib chiqadi. Hujum –bu ʻ ʻ mavjud tahdidni amalga oshirilgan ko rinishi bo lib, bunda kutilgan tahdid amalga ʻ ʻ oshiriladi.

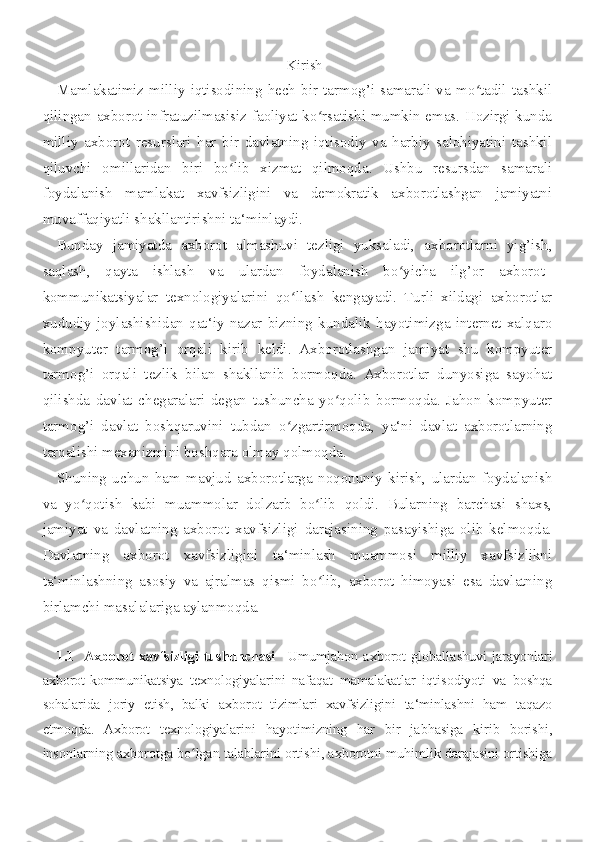

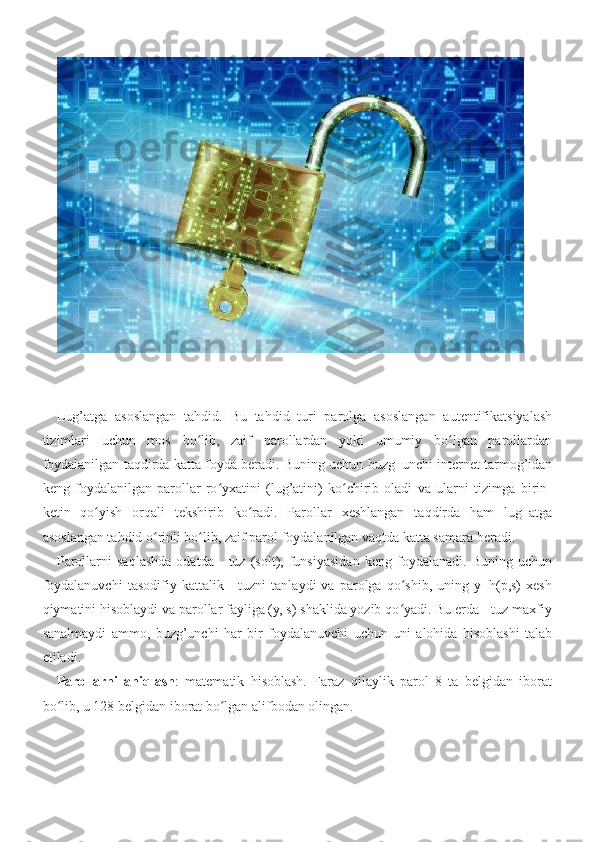

1.1-rasm 1.2 Axborot himoyasi Axborot xavfsizligi konsepsiyasi uchta tashkil etuvchidan iboratligini e‘tiborga olinsa, axborot xavfsizligini ta‘minlash deganda ma‘lumotning quyidagi uchta xususiyatini ta‘minlash tushunish mumkin. Quyida keltirilgan 1.1 - rasmda ushbu uchta xususiyatni ta‘minlashda kriptografik usullarning tutgan o rni keltirilgan.ʻ Umumiy holda axborot xavfsiziligini ta‘minlash deganda ushbu uchta xususiyatni ta‘minlash tushunilib, har bir xususiyat muhimligi axborotning turiga va foydalanilishga ko ra har xil bo lishi mumkin ʻ ʻ Axborot xavsizligi xususiyatlari Masalan, ommaviy turdagi ma‘lumot uchun birinchi navbatda, foydalanuvchanlik va butunlik xususiyatlarini ta‘minlash muhim bo lsa, davlat ʻ siri darajasidagi ma‘lumot uchun uning konfidensiyalligi birinchi o rinda turadi. ʻ Konfidensiallik (ruxsatsiz o qishning mumkin emasligi) xususiyati axborotning ruxsat ʻ etilmagan foydalanuvchilardan yashirish, ma‘lumot ma‘nosini tushunib olmaslik uchun, uni tushunarsiz holatga o tkazish kabi vazifalarni bajarish orqali bajariladi. Axborotning ʻ ushbu xususiyati kriptografik himoya usullaridan biri sanalgan, shifrlash usullari asosida amalga oshiriladi. Shifrlash usullari yordamida ochiq ma‘lumot yashiringan ko rinishdagi ʻ shifr matn holatiga aylanadi.

1.2-rasm Bu esa uni buzg‗unchining foydalanishidan oldini oladi. Butunlik (ruxsatsiz yozishning mumkin emasligi) xususiyati asosida ma‘lumotni uzatish davomida unga o zgartirishʻ kiritilganligi yoki kiritilmaganligi aniqlanadi. Ushbu xususiyat boshqacha qilib aytilganda, ma‘lumotni buzg‗unchi tomonidan o zgartirilgan (almashtirilgan, o chirib ʻ ʻ tashlangan)ligini aniqlashni bildiradi. Axborotning ushbu xususiyati kriptografik himoya usullari asosida amalga oshiriladi. Hozirda kriptografik xesh funksiyalar asosida ma‘lumotning butunligini ta‘minlash usullari amaliyotda keng qo llaniladi. Foydalanuvchanlik xususiyati axborotdan istalgan ʻ vaqt doirasida foydalanish imkoniyati mavjudligi bilan belgilanadi. Ushbu xususiyat ochiq turdagi ma‘lumot uchun dastlabki talab etiladigan talabdir. Ushbu xususiyatni buzilishiga olib keluvchi hujum usullaridan biri DOS (Denial Of Service) yoki uning shaklantirilgan ko rinishi DDOS (Distributed Denial Of Service) ʻ sanalib, ushbu hujum usuli tizimni foydalanuvchanlik xususiyatini buzilishiga olib keladi. Ushbu uchta xususiyat axborot himoyasining asosiy tashkil etuvchilari sanalib, axborotni himoyalash deganda asosan shu uchta xususiyatni ta‘minlash tushiniladi. Ammo ushbu uchta xususiyat to liq bajarilishi uchun bir nechta bajarilishi mumkin bo lgan ishlar talab ʻ ʻ